windows应急响应基础知识

应急响应流程

PDCERT应急响应方法模型

1 准备阶段

2 检测阶段

3 抑制阶段

4 根除阶段S 恢复阶段

6 总结阶段应急响应等级

应急响应不同级别分别如何响应?

企业网络安全应急响应应急响应分析流程 系统排查

1.系统的基本信息

2.排查网络连接

3.利用系统文件启动执行后门

4.临时文件分析

S.组策略

6.计划任务排查检测账号

1.查看在线登录用户

2.查看隐藏账号

3.账号克隆 敏感文件和目录排查文件痕迹排查 进程排查 防火墙查看 windows 日志分析

日志类型:

常见的事件ID对应表:

日志分析工具web日志分析

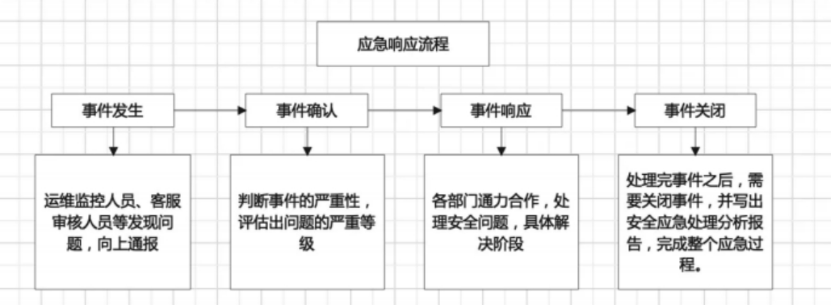

应急响应流程

PDCERT应急响应方法模型

PDCERT方法模型将应急响应分为六个阶段:准备阶段 、检测阶段 、抑制阶段 、根除阶段 、恢复阶段、总结阶段 。PDCERT方法模型是目前应急响应适应性较强的通用方法。

1 准备阶段

以预防为主, 主要是要进行风险评估等工作, 包括建立信息安全管理体系 、部署安全设备和安装防护软件 、建立应急响应和演练制度等等。

2 检测阶段

这个阶段是在安全事件发生后的, 主要是判断安全事件是否还在发生, 安全事件产生的原因, 对业务的危害程度以及预计如何处理。

常见的安全事件有:

中病毒( 勒索 、挖矿等)

信息泄露( 账号信息 、敏感资料)

业务服务被破坏( 网页篡改 、破坏, 数据被删等)

系统崩溃 、网络瘫痪( ddos 、批量请求)

3 抑制阶段

抑制阶段主要是尽可能降低安全事件带来的损失, 限制安全事件发生的范围和时长。

—些抑制手段有:断开网络

关闭受影响的系统

暂停受影响账号的使用修改ACL

关闭未受到影响的其他业务蜜罐

4 根除阶段

这个阶段是找出安全事件的根源, 并完成清除掉隐患, 避免安全事件二次发生,

5 恢复阶段

这个阶段是系统恢复到安全事件发生前的正常运行状态, 并把备份数据恢复过来

6 总结阶段

这个阶段是总结这个安全事件的发生过程, 并以此对涉事单位的安全技术配置 、安全管理制度等进行分析评审, 并以此为基础确定是否还会有新的风险, 最后输出整改建议, 包括安全设备采购 、安全管理制度修订等

这个阶段可以输出

应急响应报告, 包括安全事件发生流程 、造成的危害 、处置的方法企业问题清单

现场处置流程

在现场中, 首先通过访谈和现场确认, 大概确认事件类型, 再以此作针对性访谈和检查, 然后制定应急方案, 再逐步排查系统 、进程 、服务 、文件痕迹 、 日志等。

应急响应等级

网络安全事件应急响应分为几个等级

公共互联网网络安全突发事件应急响应分为四级: I级 、II级 、III级 、IV级, 分别对应已经发生的特别重大 、重大 、较大 、—般事件的应急响应。

应急响应不同级别分别如何响应?

1 、 Ⅰ 级响应

属特别重大网络安全事件的,及时启动I级响应,成立指挥部,履行应急处置工作的统—领导 、指挥 、协调职责 。应急办24小时值班 。有关省( 区 、市) 、部门应急指挥机构进入应急状态,在指挥部的统—领导 、指挥 、协调下, 负责本省( 区 、市) 、本部门应急处置工作或支援保障工作,

24小时值班, 并派员参加应急办工作 。有关省( 区 、市) 、部门跟踪事态发展,检查影响范围,及时将事态发展变化情况 、处置进展情况报应急办 。指挥部对应对工作进行决策部署,有关省 ( 区 、市) 和部门负责组织实施。

2 、 Ⅱ级响应

网络安全事件的 Ⅱ 级响应, 由有关省( 区 、市) 和部门根据事件的性质和情况确定。

(1) 事件发生省( 区 、市) 或部门的应急指挥机构进入应急状态,按照相关应急预案做好应急处置工作。

(2) 事件发生省( 区 、市) 或部门及时将事态发展变化情况报应急办 。应急办将有关重大事项及时通报相关地区和部门 。

(3) 处置中需要其他有关省( 区 、市) 、部门和国家网络安全应急技术支撑队伍配合和支持的,

应急办予以协调 。相关省( 区 、市) 、部门和国家网络安全应急技术支撑队伍应根据各自职责,积极配合 、提供支持。

(4) 有关省( 区 、市) 和部门根据应急办的通报, 结合各自实际有针对性地加强防范, 防止造成更大范围影响和损失。

3 、Ⅲ级、Ⅳ级响应

事件发生地区和部门按相关预案进行应急响应。

企业网络安全应急响应

企业用户是互联网的关键主体用户之—, 如果企业内网安全遭遇突发事件,企业的知识产权 、商业机密等有可能被泄露,会给企业带来严重的负面影响 。因此, 出现重大突发网络安全事件, 如若不能及时响应 、妥善处理,就可能面临灭顶之灾 。企业网络安全应急响应工作面临的主要对象和特点有以下3点。

1 、企业网络安全应急首要关注漏洞 。企业网络最关注的是系统或软件漏洞引发的网络与信息安全问题 。漏洞是黑客入侵与渗透的主要 “通道 ” 之— ,企业既面临程序开发导致的漏洞,也有协议架构或系统管理流程上的漏洞, 还有硬件上的漏洞。

2 、还应关注其他网络攻击事件的应急响应, 如信息泄露 、分布式拒绝服务( DDoS) 攻击 、病毒木马 。

3 、对于跨区域大型企业, 由于其内部网络的复杂度高, 比如各地分部 、分支办事机构之间的网络互联,将使企业网络安全应急响应复杂度 、隐患排查难度大大提高。

系统排查

在学习应急响应, 首先掌握—些基础技能 有助于我们更好的深入学习。

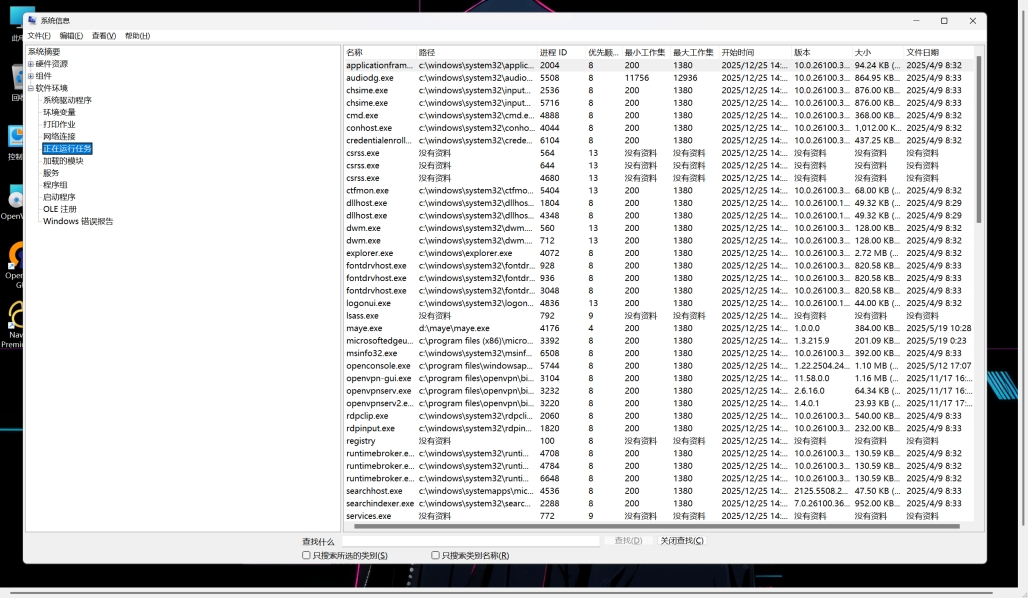

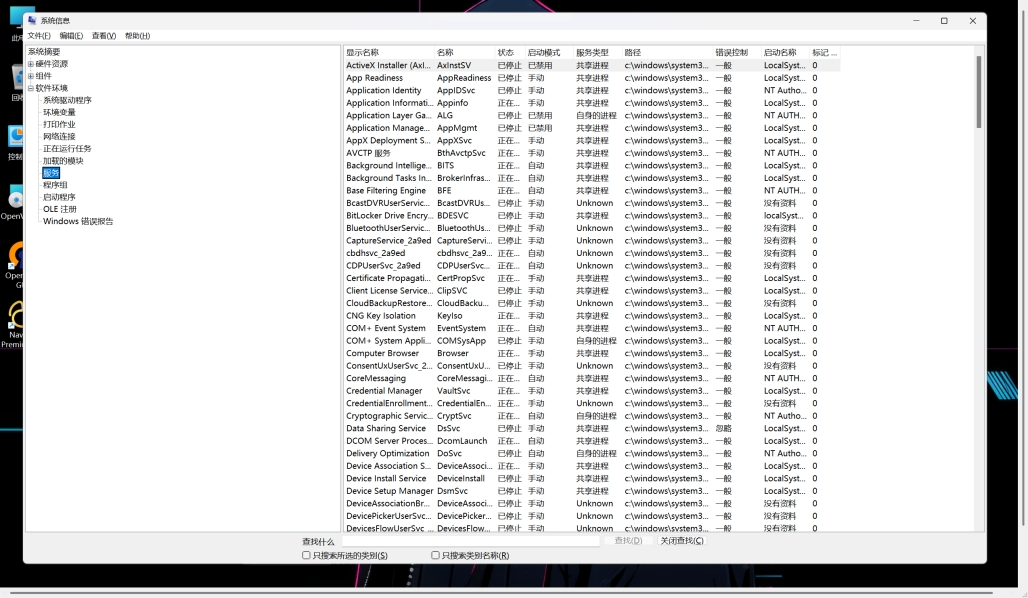

1.系统的基本信息

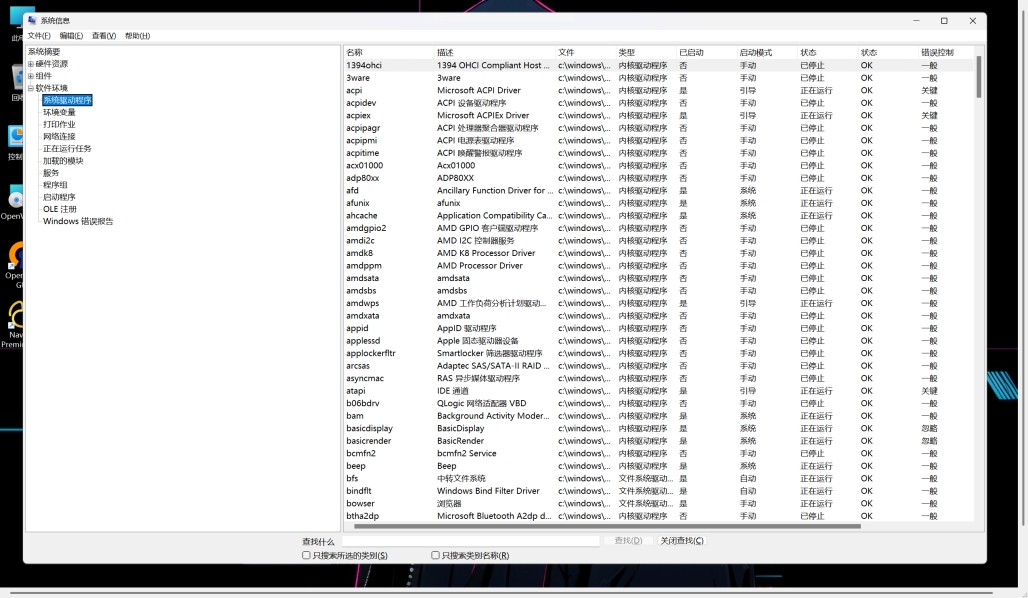

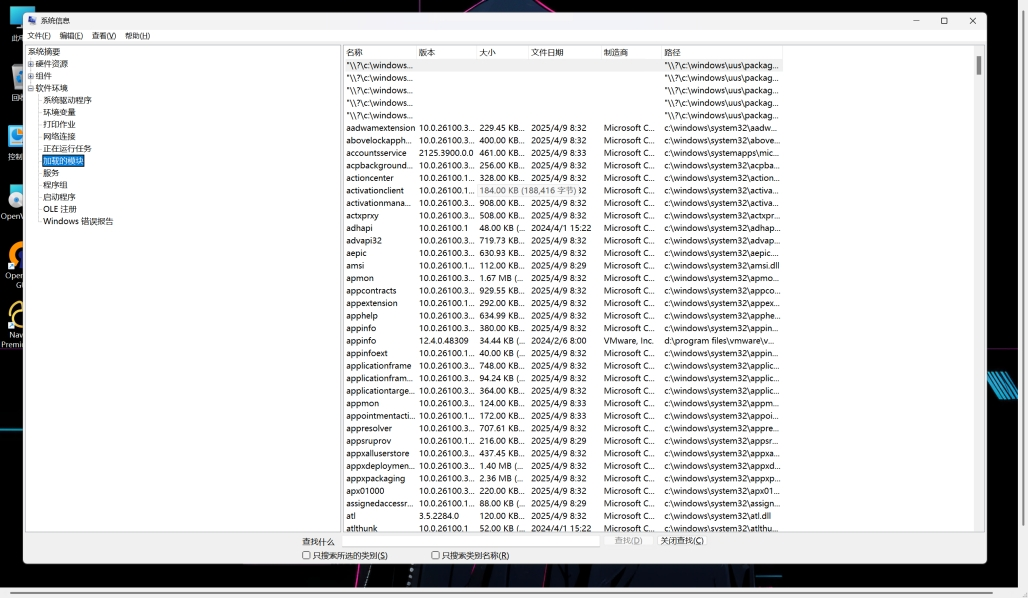

在基础排查时, 可以使用命令msinfo32.exe 打开microfost 系统信息工具查询系统版本信息

正在运行的任务

服务

系统驱动程序

加载的模块

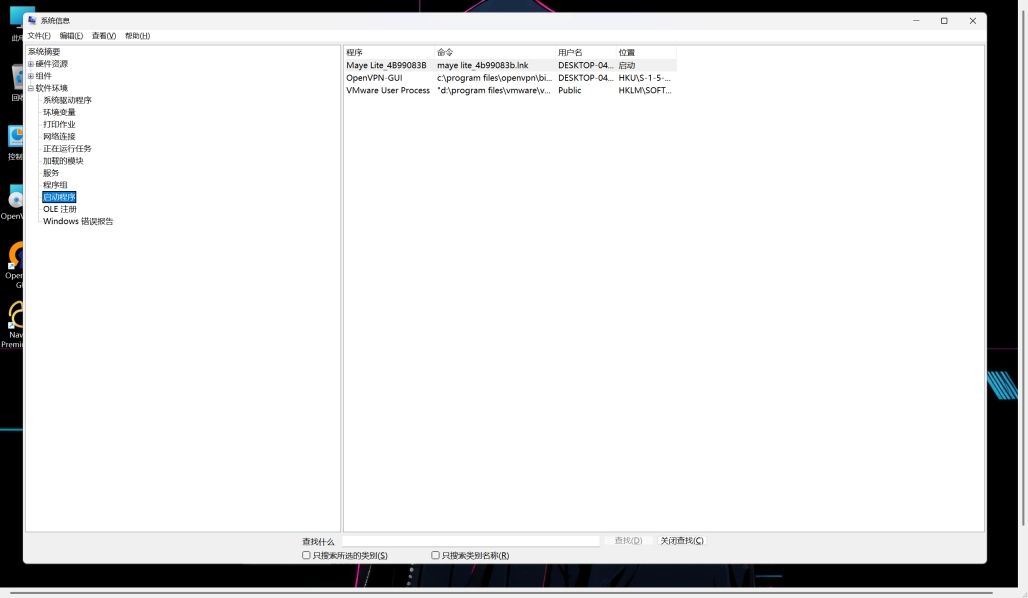

启动程序

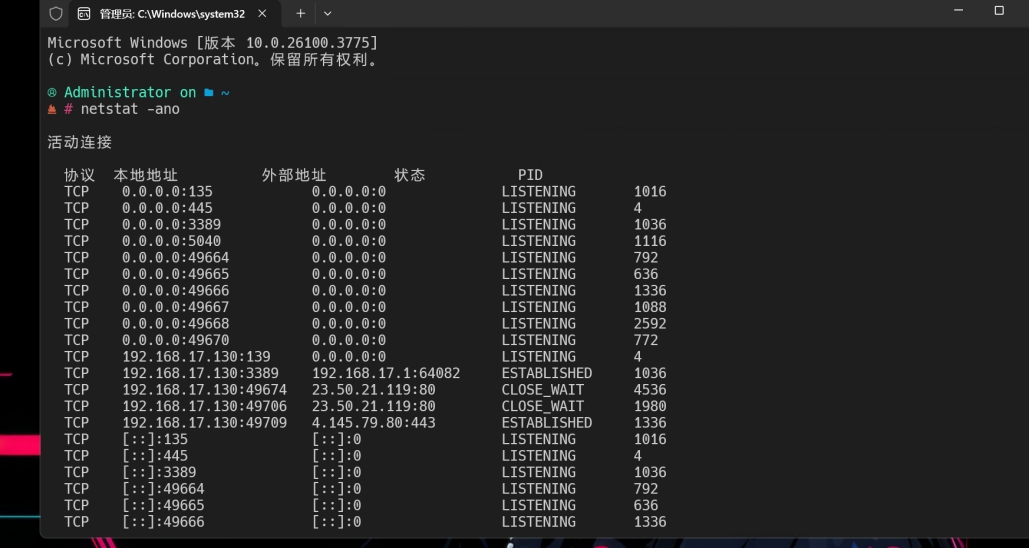

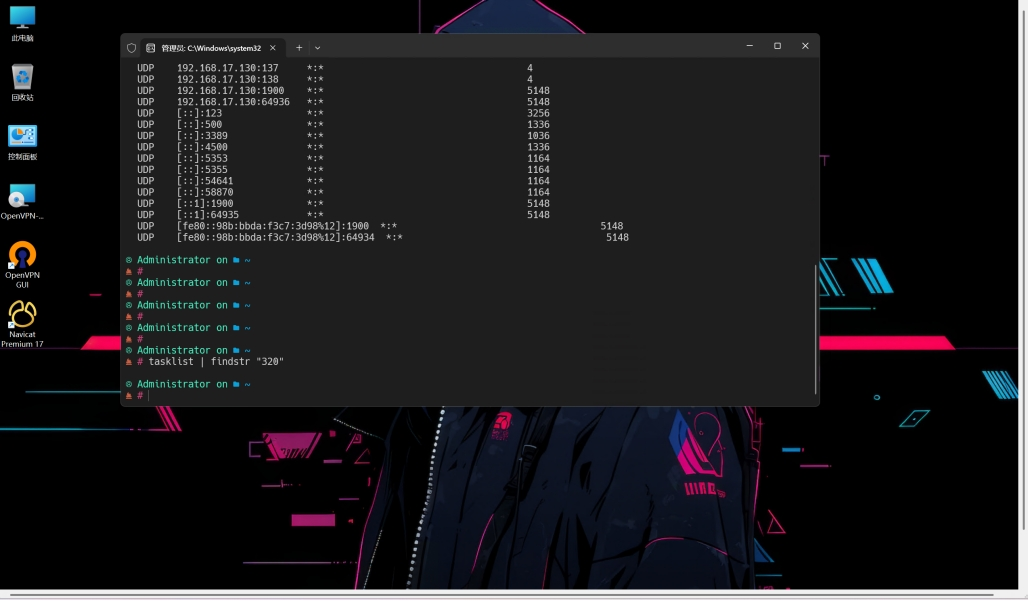

2.排查网络连接

netstat-ano

LISTENING 服务启动后首先处于侦听

ESTABLISHED 建立连接 。表示两台机器正在通信。

CLOSE_WAIT 对方主动关闭连接或者网络异常导致连接中断, 这时我方的状态会变成CLOSE_WAIT 此时我方要调用close()来使得连接正确关闭

TIME_WAIT 我方主动调用close()断开连接, 收到对方确认后状态变为TIME_WAIT。根据进程定位程序

重点关注 ESTABLISHED pid

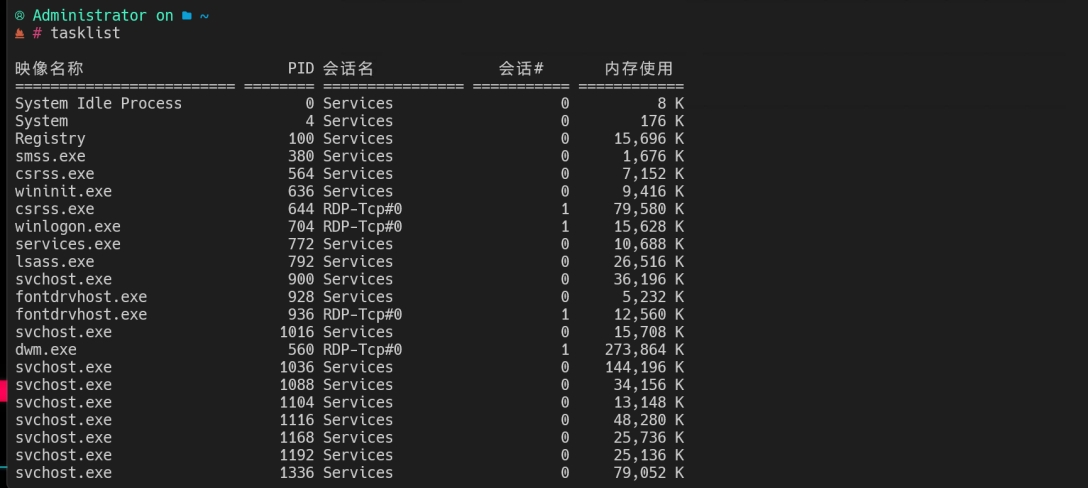

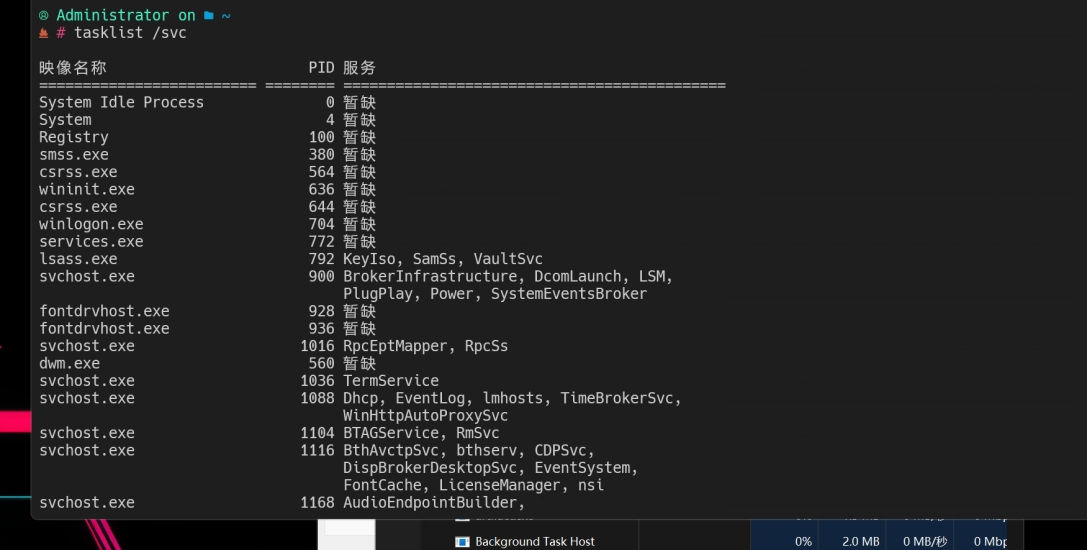

tasklist 查看进程

显示每个进程的进程名 pid 程序 显示每个进程中主持的服务。

|

1 tasklist /svc |

3.利用系统文件启动执行后门

| |

1 | 操作系统中的启动菜单 |

2 | C:UsersAdministratorAppDataRoamingMicrosoftWindowsStart MenuProgram |

3 | sStartup系统配置msconfig |

4 | 注册表启动 |

5 | HKEY_CURRENT_USERsoftwaremicorsoftwindowscurrentversion un |

6 | HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun |

7 | HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunonce |

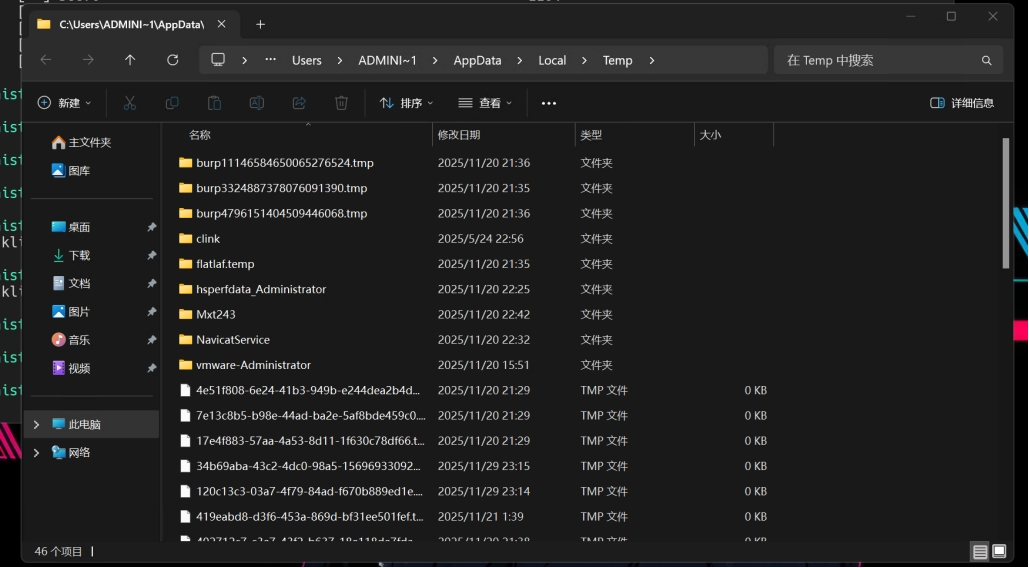

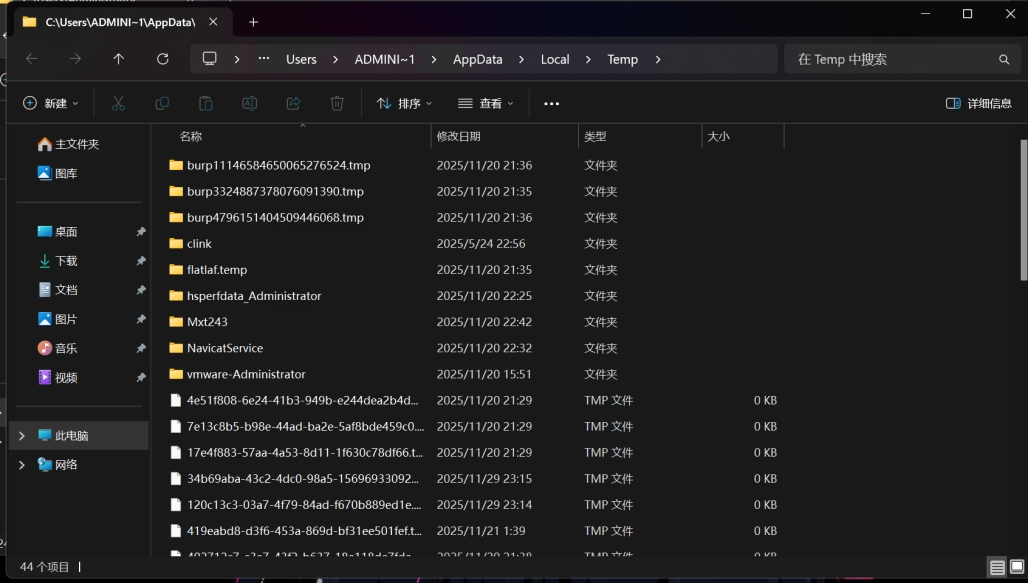

4.临时文件分析

输入命令 %temp%

C:UsersAdministratorAppDataLocalTemp

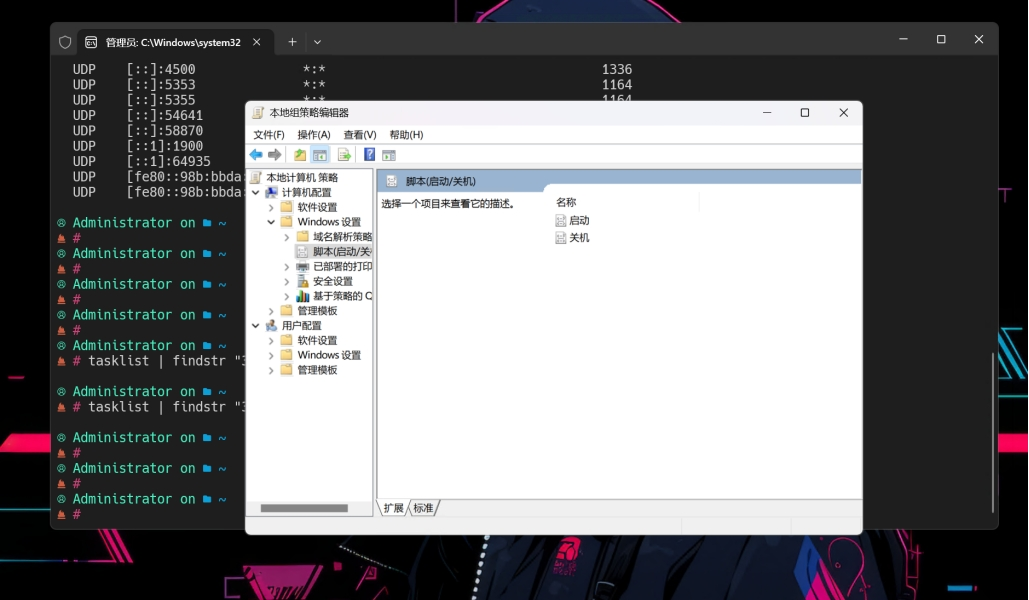

5.组策略

gpedit.msc

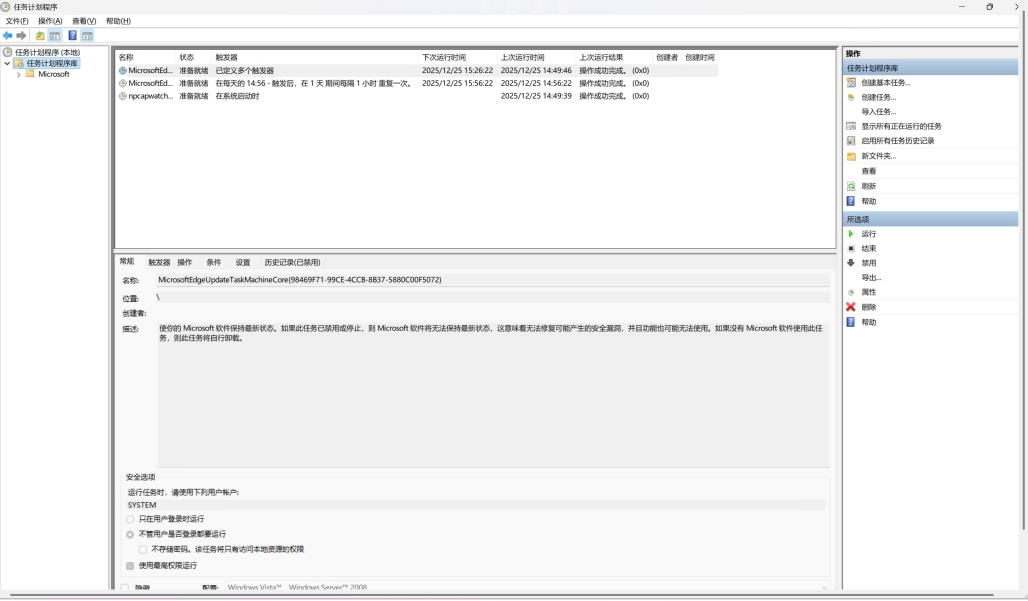

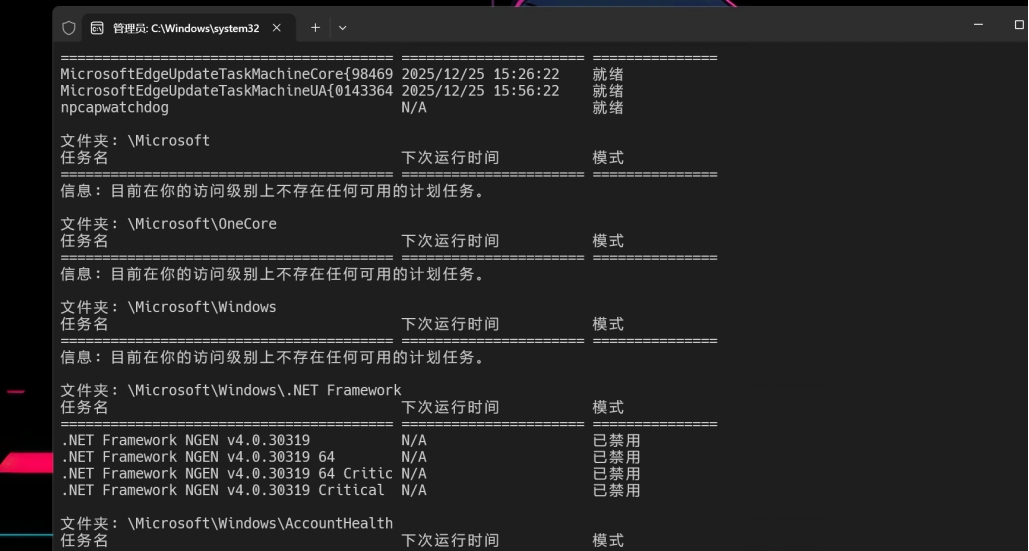

6.计划任务

taskschd.msc 打开计划任务 查看属性 检测是否存在 可疑的任务

也可以在终端里 schtasks 命令查看

排查检测账号

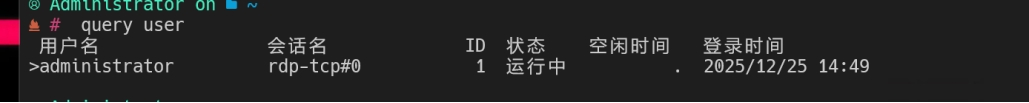

1.查看在线登录用户

|

1 query user |

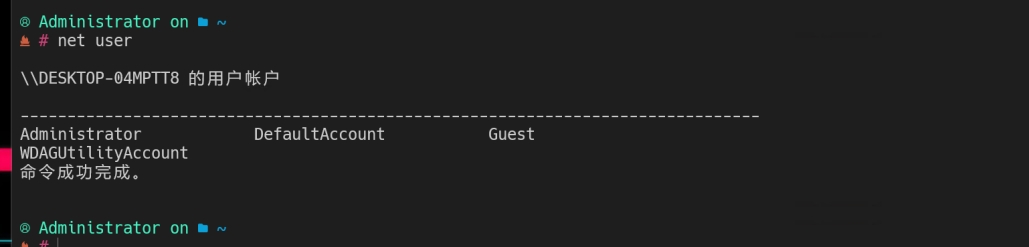

2.查看隐藏账号

账号后面加上$在命令终端是查看不到

|

1 net user |

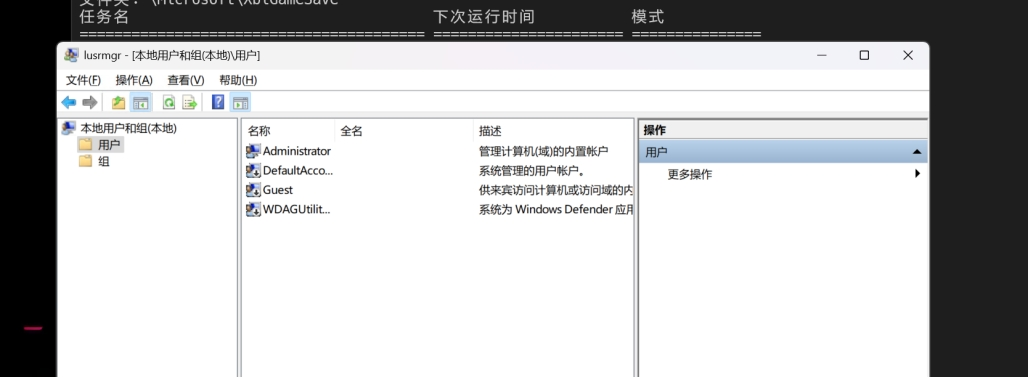

需要在计算机管理 本地用户和组查看也可以使用命令 lusrmgr.msc ![]()

3.账号克隆

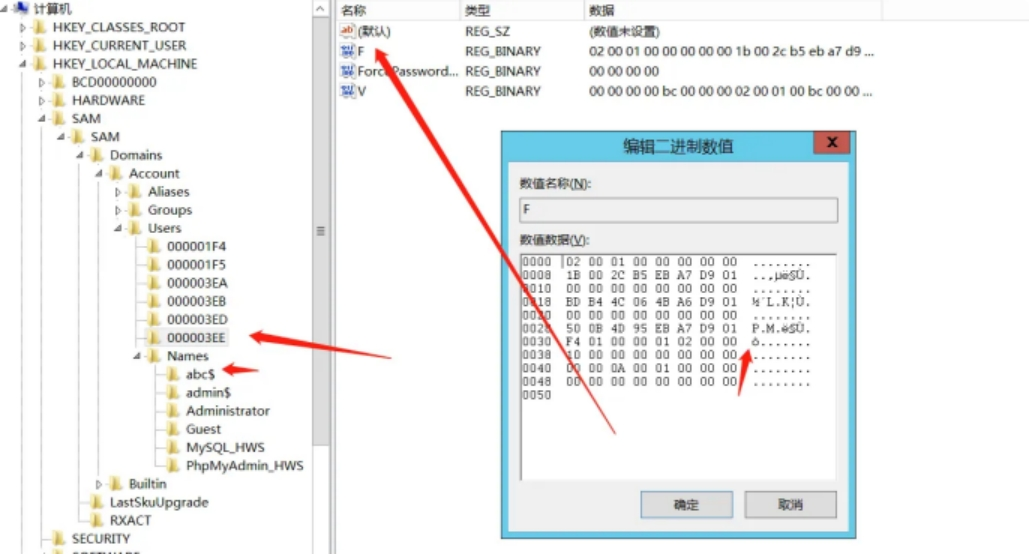

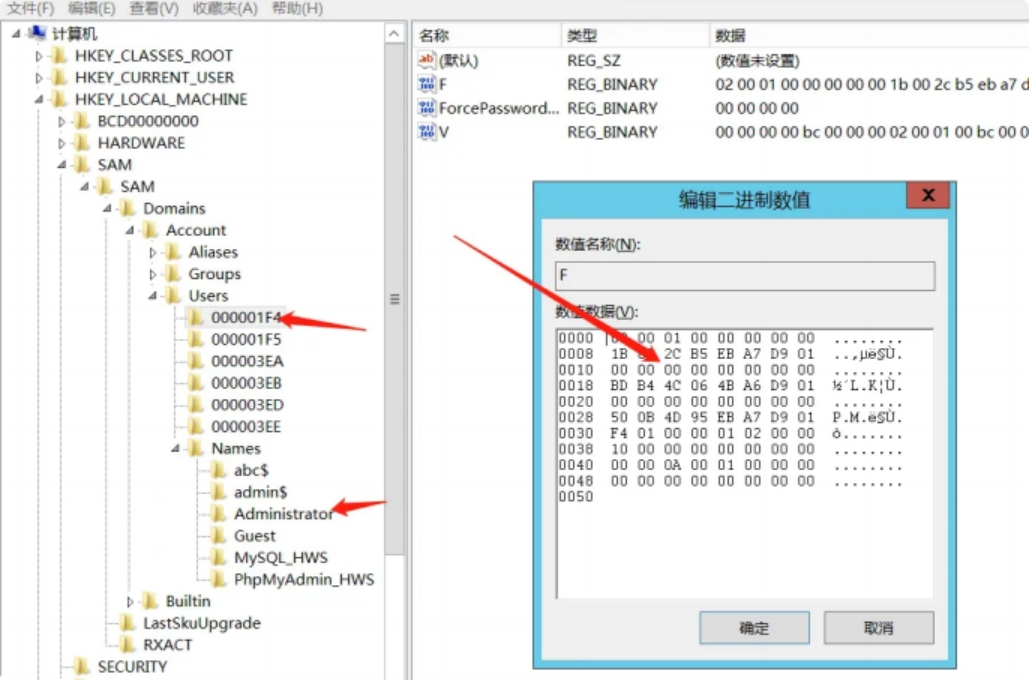

访问注册表 HKEY_LOCAL_MACHINESAMSAMDomainsAccountUsers 权限不够可以设置可读权限

可以看到f的值跟administrator的f值一样

wmic方法查询用户信息

|

|

敏感文件和目录排查

查看开机启动项和服务有无敏感内容

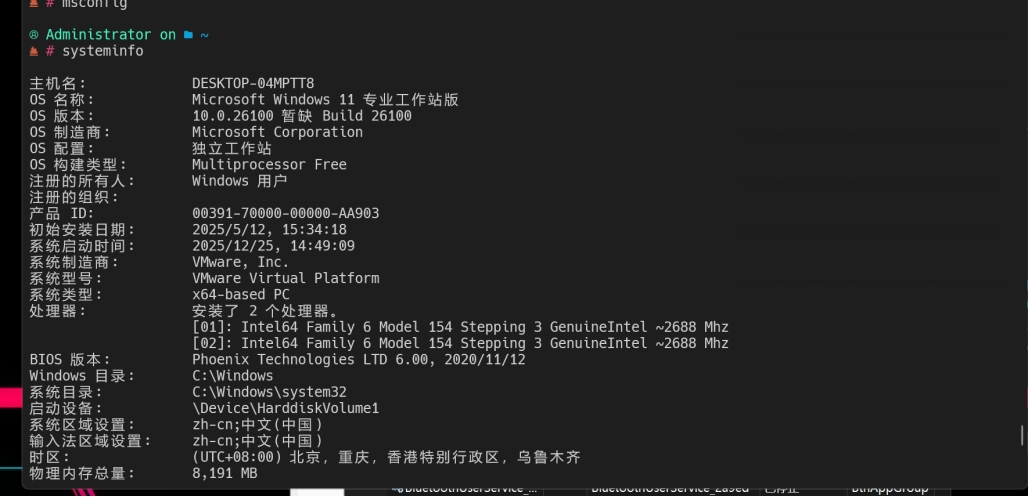

查询系统和补丁收集主机信息 systeminfo

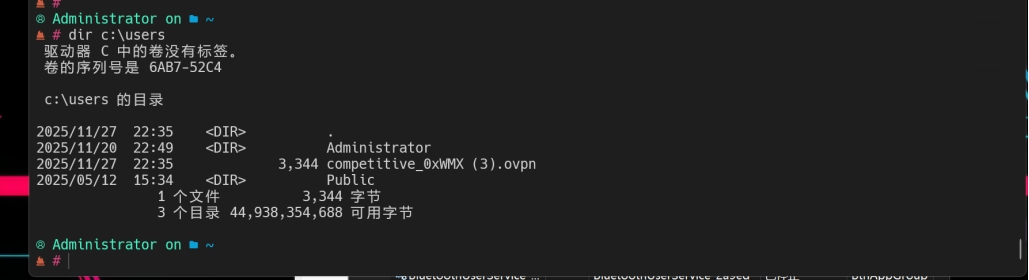

在系统创建用户会在c:users 账号登录的时候会创建用户目录

查看敏感目录下是否有可疑文件 %WINDIR%

%windir%实际上是Windows系统默认设置的—个环境变量, 表示Windows系统的安装目录 %WINDIR%System32

Windows操作系统的系统文件夹 。是操作系统的神经中枢 。文件夹中包含了大量的用于Windows操作系统的文件

%LOCALAPPDATA%应用程序本地数据

在线检测分析平台

http://www.virscan.org //多引擎在线病毒扫描网 v1.02, 当前支持 41 款杀毒引擎

https://habo.qq.com //腾讯哈勃分析系统

https://virusscan.jotti.org //Jotti恶意软件扫描系统

http://www.scanvir.com //针对计算机病毒 、手机病毒 、可疑文件等进行检测分析临时目录 %tmp%

进程排查

排查可疑进程

打开任务管理器查看进程

Tasklist

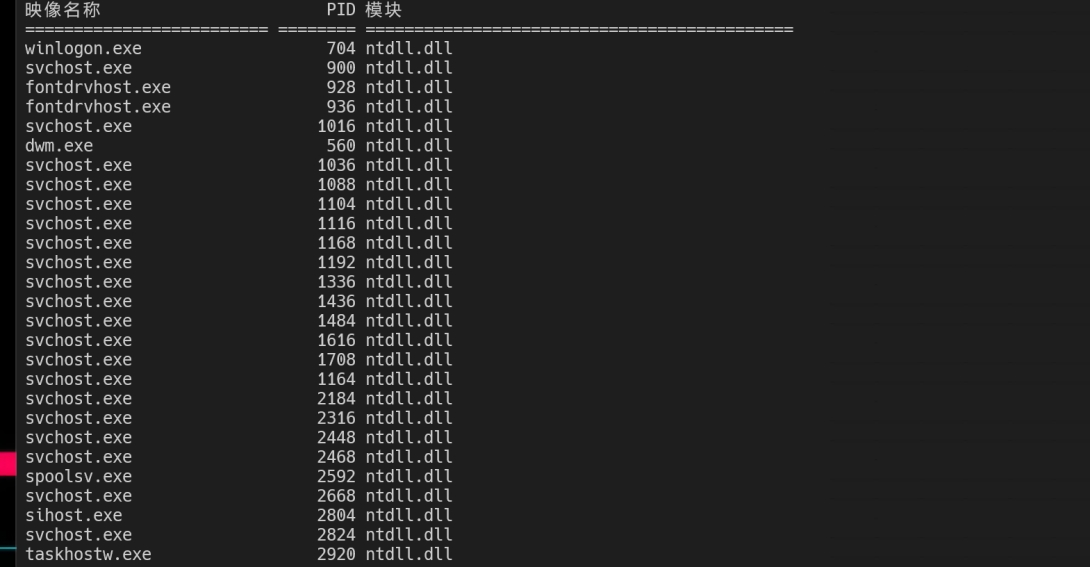

tasklist /svc ![]() 查看每个进程和服务对应的情况

查看每个进程和服务对应的情况

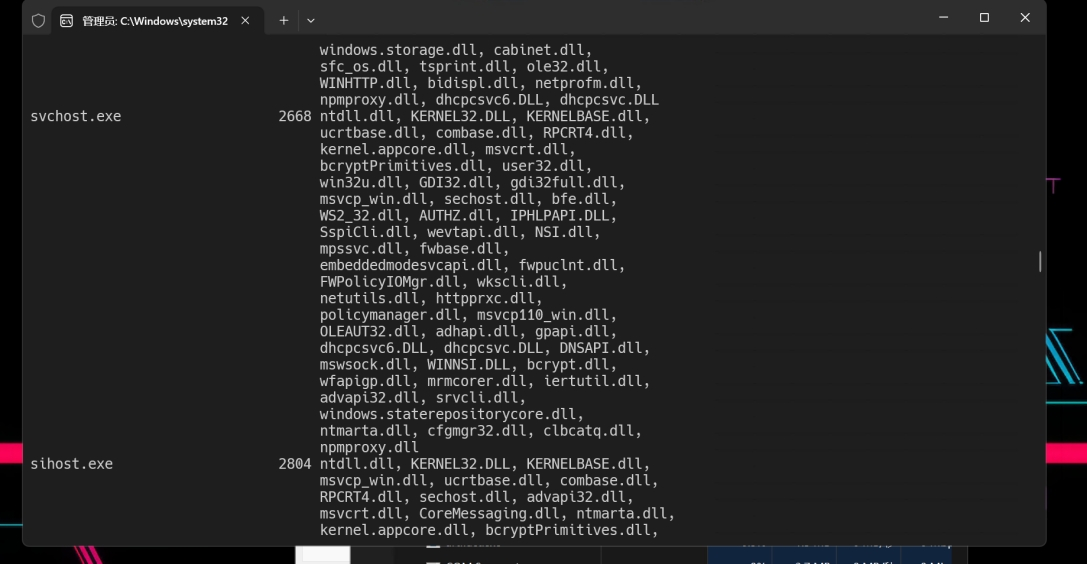

对于某些加载dll的恶意进程 可疑通过输入tasklist /m 查看

查看调用dll模块的进程

tasklist /m ntdll.dll ![]()

tasklist还有过滤的命令 可以使用 fi命令进行 筛选

| |||

1 | 筛选器 : | ||

2 | 筛选器名称 | 有效运算符 | 有效值 |

3 | ----------- | --------------- | -------------------------- |

4 | STATUS | eq, ne | RUNNING | SUSPENDED |

5 | NOT RESPONDING | UNKNOWN | ||

6 | IMAGENAME | eq, ne | 映像名称 |

7 | PID | eq, ne, gt, lt, | ge, le PID 值 |

8 | SESSION | eq, ne, gt, lt, | ge, le 会话编号 |

9 | SESSIONNAME | eq, ne | 会话名称 |

10 | CPUTIME | eq, ne, gt, lt, | ge, le CPU 时间,格式为 |

11 | hh:mm:ss。 | ||

12 | hh - 小时, | ||

13 | mm - 分钟, ss - 秒 | ||

14 | MEMUSAGE | eq, ne, gt, lt, | ge, le 内存使用(以 KB 为单位) |

15 | USERNAME | eq, ne | 用户名,格式为 |

16 | [域]用户 | ||

17 | SERVICES | eq, ne | 服务名称 |

18 | WINDOWTITLE | eq, ne | 窗口标题 |

19 | 模块 | eq, ne | DLL 名称 |

查看指定进程id的详细信息

tasklist /svc /fi "PID eq 4968

防火墙查看

1) 打开 【Windows防火墙】 窗口, 单击 【高级设置】, 然后选择 【入站规则】 或 【出站规则】 可查看防火墙的入站规则或出站规则。

2) 在命令行中输入 【netsh】 命令进行查看 。使用 【netsh firewall show state】 命令, 可显示当前防火墙的网络配置状态

| ||||

1 | netsh | firewall | show | allowedprogram 显示 Windows 防火墙中的允许程序配置 |

2 | ||||

3 | netsh | firewall | show | config 显示 Windows 防火墙配置 |

4 | ||||

5 | netsh | firewall | show | currentprofile 显示 Windows 防火墙的当前配置文件 |

6 | ||||

7 | netsh | firewall | show | icmpsettings 显示 Windows 防火墙中的 ICMP 配置 |

8 | ||||

9 | netsh | firewall | show | logging 显示 Windows 防火墙中的日志记录配置 |

10 | ||||

11 | netsh | firewall | show | notifications 显示 Windows 防火墙中的通知配置 |

12 | ||||

13 | netsh | firewall | show | opmode 显示 Windows 防火墙中的操作配置 |

14 | ||||

15 | netsh | firewall | show | portopening 显示 Windows 防火墙中的端口配置 |

16 | ||||

17 | netsh | firewall | show | service 显示 Windows 防火墙中的服务配置 |

18 | ||||

19 | netsh | firewall | show | state 显示 Windows 防火墙的当前状态 |

20 |

windows 日志分析

Windows系统日志是记录系统中硬件 、软件和系统问题的信息, 同时还可以监视系统中发生的事件 。用户可以通过它来检查错误发生的原因, 或者寻找受到攻击时攻击者留下的痕迹。

Windows主要有以下三类日志记录系统事件:应用程序日志 、系统日志和安全日志。

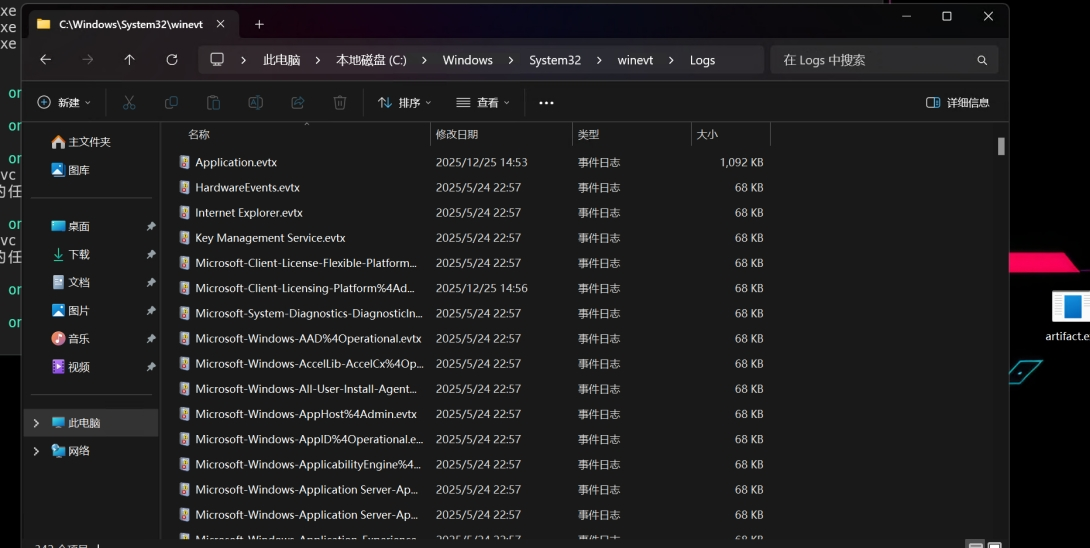

系统日志

Windows系统组件产生的事件, 主要包括驱动程序 、系统组件 、应用程序错误消息等。日志的默认位置为:C:WindowsSystem32winevtLogsSystem.evtx

应用程序日志

包含由应用程序或系统程序记录的事件, 主要记录程序运行方面的事件,例如数据库程序可以在应用程序日志中记录文件错误,程序开发人员可以自行决定监视哪些事件 。如果某个应用程序出现崩溃情况,那么我们可以从程序事件日志中找到相应的记录,也许会有助于你解决问题。

日志的默认位置为:C:WindowsSystem32winevtLogsApplication.evtx

安全日志

主要记录系统的安全信息, 包括成功的登录 、退出,不成功的登录, 系统文件的创建 、删除 、更改, 需要指明的是安全日志只有系统管理员才可以访问, 这也体现了在大型系统中安全的重要性。

日志的默认位置为:C:WindowsSystem32winevtLogsSecurity.evtx

系统和应用程序日志存储着故障排除信息,对于系统管理员更为有用 。 安全日志记录着事件审计信息, 包括用户验证( 登录 、远程访问等) 和特定用户在认证后对系统做了什么,对于调查人员而言 ,更有帮助。

日志类型和审核策略

Windows系统内置三个核心日志文件:System 、Security 、Application, 默认大小均为20480kB也就是20MB, 记录数据超过20MB时会覆盖过期的日志记录;其他的应用程序以及服务日志默认大小均为

1MB, 超过这个大小—样的处理方法。

日志类型:

Windows 事件日志共有5种类型 ,所有的事件类型必须是这5种的其中—种, 而且只能是—种 。这5种事件类型分别是:

事件类型 | 注释 |

信息( Information) | 指应用程序 、驱动程序 、或服务的成功操作事件 |

警告(Warning) | 警告事件不是直接的 、主要的 ,但是会导致将来问题的发生 |

错误( Error) | 指用户应该知晓的重要问题 |

成功审核(Success Audit) | 主要指安全性日志, 记录用户的登录/注销 、对象访问 、特权使用 、账户管理 、策略更改 、详细跟踪 、 目录服务访问 、账户登录事件 |

失败审核( Failure Audit) | 失败的审核安全登录尝试 |

设置本地策略

gpedit.msc —>Windows设置—>安全设置—>本地设置—>本地策略

Java |

1、审核策略更改( 成功和失败) |

2、审核登录事件( 成功和失败) |

3、审核对象访问( 失败) |

4、审核过程跟踪( 可选) |

5、审核目录服务访问( 未定义) |

6、审核特权使用 ( 失败) |

7、审核系统事件( 成功和失败) |

8、审核帐户登录事件( 成功和失败) |

9、审核帐户管理( 成功和失败) |

事件日志文件类型:

类别 | 类型 | 描述 | 文件名 |

Windows日志 | 系统 | 包含系统进程, 设备磁盘活动等 。事件记录了设备驱动无法正常启动或停止 ,硬件失败, 重复IP地址, 系统进程的启动 ,停止及暂停等行为。 | System.evtx |

Windows日志 | 安全 | 包含安全性相关的事件, 如用户权限变更 ,登录及注销, 文件及文件夹访问, 打印等信息。 | Security.evtx |

Windows日志 | 应用程序 | 包含操作系统安装的应用程序软件相关的事件 。事件包括了错误 、警告及任何应用程序需要报告的信息, 应用程序开发人员可以决定记录哪些信息。 | Application.evtx |

应用程序及服务日志 | Microsoft | Microsoft文件夹下包含了200多个微软内置的事件日志分类, 只有部分类型默认启用记录功能, 如远程桌面客户端连接 、无线网络 、有线网路 、设备安装等相关日志。 | 详见日志存储目录对应文件 |

应用程序及服务日志 | Microsoft Office Alters | 微软Office应用程序(包括Word/Excel/PowerPo int等) 的各种警告信息, 其中包含用户对文档操作过程中出现的各种行为, 记录有文件名 、路径等信息。 | OAerts.evtx |

应用程序及服务日志 | Windows PowerShell | Windows自带的Powershell的日志信息 | WindowsPowersh.evtx |

应用程序及服务日志 | Internet Explore | IE浏览器应用程序的日志信息, 默认未启用 | InternetExplotrer.evtx |

日志文件存放位置:%SystemRoot%System32winevtLogs

常见的事件ID对应表:

适用于Win8/Win10/Server2008/Server2012 以及以后版本

事件ID | 说明 |

1102 | 清理审计日志 |

4624 | 账号登录成功 |

4625 | 账号登录失败 |

4672 | 授予特殊权限 |

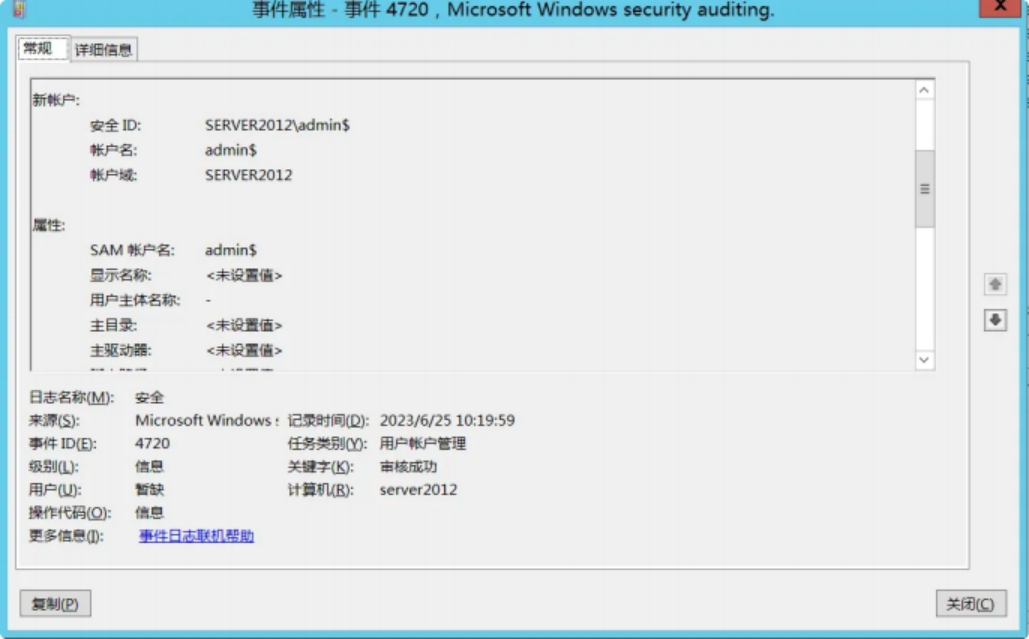

4720 | 创建用户 |

4726 | 删除用户 |

4728 | 将成员添加到启用安全的全局组中 |

4729 | 将成员从安全的全局组中移除 |

4732 | 将成员添加到启用安全的本地组中 |

4733 | 将成员从启用安全的本地组中移除 |

4756 | 将成员添加到启用安全的通用组中 |

4757 | 将成员从启用安全的通用组中移除 |

4719 | 系统审计策略修改 |

其余事件ID可以通过此网站查找:http://www.eventid.net/search.asp

事件ID汇总 https://blog.csdn.net/qq_45825991/article/details/115577680

这五类事件中最重要的是成功审核(Success Audit) ,所有系统登录成功都会被标记为成功审核 。每个成功登录事件都会标记—个登录类型。

登录类型 | 描述 |

2 | 交互式登录(用户从控制台登录) |

3 | 网络(通过net 、use访问共享网络) |

4 | 批处理 |

5 | 服务启动, 由服务控制管理器启动 |

7 | 解锁(带密码保护的屏幕保护程序的无人值班工作站) |

8 | 网络明文 ( IIS服务器登录验证) |

9 | 新凭据登录 ( 呼叫方为出站连接克隆了其当前令牌和指定的新凭据 。 新登录会话具有相同的本地标识 ,但对其他网络连接使用不同的凭据 。) |

10 | 终端服务, 远程桌面, 远程辅助 |

11 | 使用存储在计算机本地的网络凭据登录到此计算机的用户 。 未联系域控制器以验证凭据。 |

登录类型2:交互式登录( Interactive): 就是指用户在计算机的控制台上进行的登录, 也就是在本地键盘上进行的登录。

登录类型3: 网络( Network): 最常见的是访问网络共享文件夹或打印机 。另外大多数情况下通过网络登录IIS时也被记为这种类型 ,但基本验证方式的IIS登录是个例外, 它将被记为类型8。

登录类型4:批处理( Batch) : 当Windows运行—个计划任务时, “计划任务服务”将为这个任务首先创建—个新的登录会话以便它能在此计划任务所配置的用户账户下运行, 当这种登录出现时 ,Windows在日志中记为类型4, 对于其它类型的工作任务系统 依赖于它的设计, 也可以在开始工作时产生类型4的登录事件, 类型4登录通常表明某计划任务启动 ,但也可能是—个恶意用户通过计划任务来猜测用户密码, 这种尝试将产生—个类型4的登录失败事件 ,但是这种失败登录也可能是由于计划任务的用户密码没能同步更改造成的, 比如用户密码更改了, 而忘记了在计划任务中进行更改。

登录类型5:服务(Service) :与计划任务类似, 每种服务都被配置在某个特定的用户账户下运行, 当—个服务开始时 ,Windows首先为这个特定的用户创建—个登录会话, 这将被记为类型5, 失败的类型5通常表明用户的密码已变而这里没得到更新。

登录类型7:解锁( Unlock) :很多公司都有这样的安全设置: 当用户离开屏幕—段时间后, 屏保程序

会锁定计算机屏幕 。解开屏幕锁定需要键入用户名和密码 。此时产生的日志类型就是Type 7。

登录类型8: 网络明文 ( NetworkCleartext) :通常发生在IIS 的 ASP登录 。不推荐。

登录类型9:新凭证( NewCredentials) :通常发生在RunAS方式运行某程序时的登录验证。

登录类型10:远程交互( RemoteInteractive) :通过终端服务 、远程桌面或远程协助访问计算机时,

Windows将记为类型10, 以便与真正的控制台登录相区别, 注意XP之前的版本不支持这种登录类型, 比如Windows2000仍然会把终端服务登录记为类型2。

登录类型11:缓存交互( CachedInteractive) :在自己网络之外以域用户登录而无法登录域控制器时使用缓存登录 。默认情况下,Windows缓存了最近10次交互式域登录的凭证HASH, 如果以后当你以—个域用户登录而又没有域控制器可用时 ,Windows将使用这些HASH来验证你的身份。

事件日志分析

对于Windows事件日志分析,不同的EVENT ID代表了不同的意义,摘录—些常见的安全事件的说明:

事件ID | 说明 |

4624 | 登录成功 |

4625 | 登录失败 |

4634 | 注销成功 |

4647 | 用户启动的注销 |

4672 | 使用超级用户( 如管理员) 进行登录 |

4720 | 创建用户 |

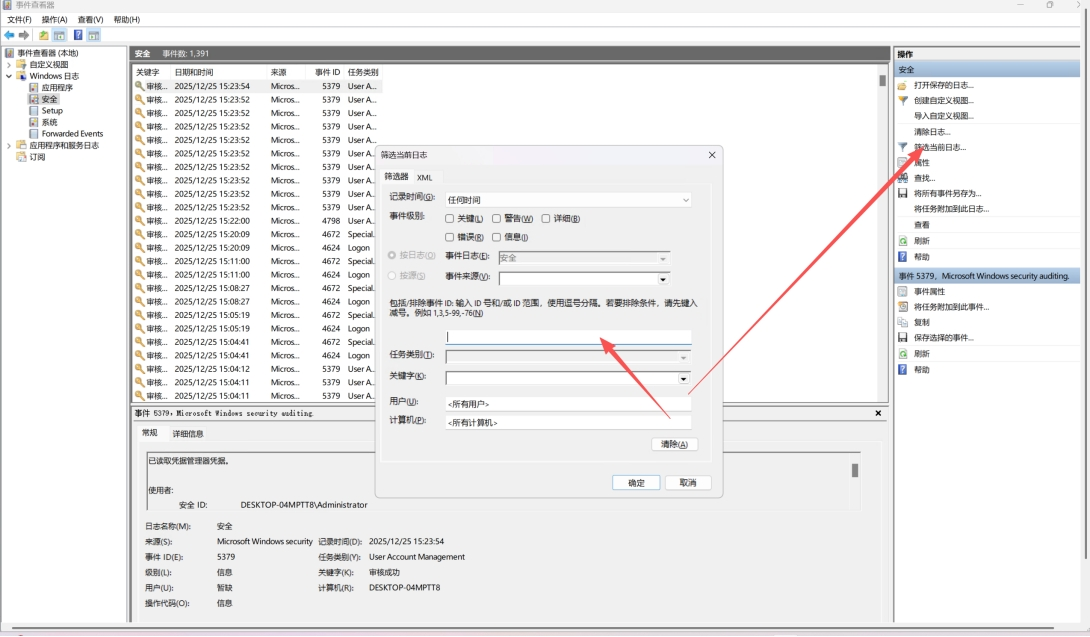

事件查看器 查看日志

控制面板 ->管理工具 ->事件查看器

在事件点击安全 点击 筛选当前日志 输入id进行 筛选

4624 --登录成功

4625 --登录失败

4634 -- 注销成功 4647 -- 用户启动的注销4672 -- 使用超级用户( 如管理员) 进行登录4720 --创建用户

搜索4720 看到创建被创建隐藏账号

日志分析工具

Log Parser( 是微软公司出品的日志分析工具, 它功能强大 ,使用简单, 可以分析基于文本的日志文件 、XML 文件 、CSV( 逗号分隔符) 文件, 以及操作系统的事件日志 、注册表 、文件系统 、Active

Directory 。它可以像使用 SQL 语句—样查询分析这些数据, 甚至可以把分析结果以各种图表的形式展现出来。

下载地址https://www.microsoft.com/en-us/download/details.aspx?id=24659

(微信公众号) (网慕安微博)

Copyright © WarmSec 2025 网慕安(成都)科技有限公司 蜀ICP备2024063154号-2

全国服务电话:400-630-5665 邮箱:public@warmsec.com

公司地址:成都高新区益州大道中段722号复城国际4栋13楼1309号 XML地图