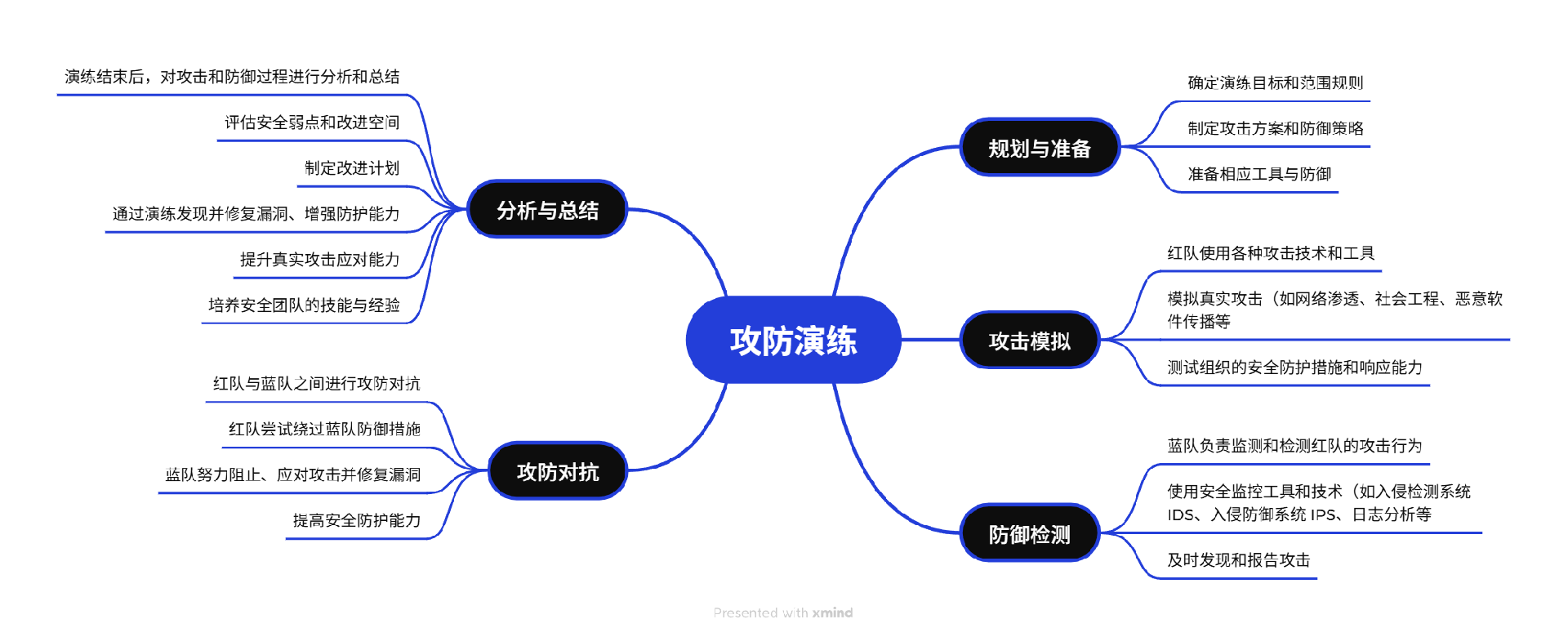

攻防演练

攻防演练(红蓝对抗)是一种模拟真实攻击与防御的实战演练。在演练中,红队扮演攻击者,使用各种攻击手段对目标进行模拟攻击;蓝队则负责防御,负责检测、阻止、应对攻击并进行溯源与处置。通过有计划的攻防演练,可以发现并修复安全薄弱点,提升组织的防护与响应能力,同时培养安全团队的实战经验。

攻防演练流程

1、规划和准备:确定演练的目标、范围和规则,制定攻击方案和防御策略,并准备相应的工具和环境。

2、攻击模拟:红队使用各种攻击技术和工具,模拟真实攻击,如网络渗透、社会工程、恶意软件传播等,以测试组织的安全防护措施和响应能力。

3、防御检测:蓝队负责监测和检测红队的攻击行为,使用安全监控工具和技术,如入侵检测系统(IDS)、入侵防御系统(IPS)、日志分析等,及时发现和报告攻击。

4、攻防对抗:红队和蓝队之间进行攻防对抗,红队试图绕过蓝队的防御措施,而蓝队则尽力阻止和应对攻击,修复漏洞,提高安全防护能力。

5、分析和总结:演练结束后,对攻击和防御过程进行分析和总结,评估组织的安全弱点和改进空间,制定相应的安全改进计划。

通过攻防演练,用户可以发现和修复安全漏洞,提高安全防护能力,增强对真实攻击的应对能力,同时也可以培养和训练安全团队的技能和经验。攻防演练是一种有效的安全评估和提升手段,有助于保护组织的信息资产和业务安全。

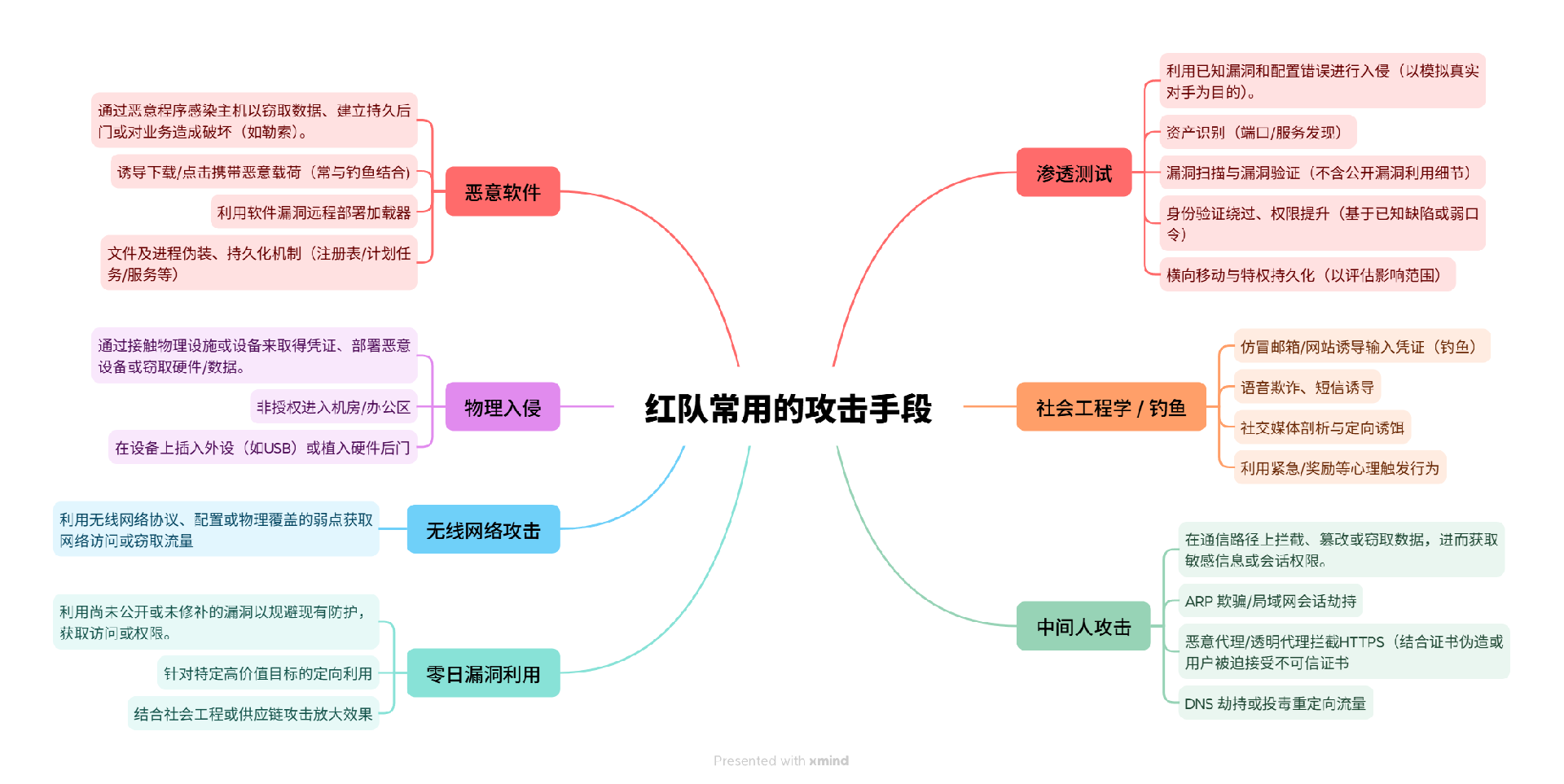

红队常用的攻击手段有那些

1、渗透测试:发现并验证系统/服务/配置中的安全弱点,模拟真实对手的入侵路径。

要点:资产发现、漏洞验证、身份绕过、横向移动、持久化测试。

注意:渗透测试需事先授权并限定范围与回放控制。

2、社会工程学 / 钓鱼:利用人为薄弱环节获取凭证或诱导高风险操作。

要点:钓鱼邮件、语音欺诈、定向诱饵(spear-phishing)。

缓解:安全意识培训、邮件认证(SPF/DKIM/DMARC)、MFA。

3、零日漏洞利用:使用未公开或未修补漏洞突破防线。

要点:高度定向、结合其他手段(如社会工程)。

缓解:行为检测、最小暴露面、应急补丁与隔离能力。

4、无线网络攻击:通过无线链路获取网络接入或窃听流量。

要点:恶意热点、WEP/WPA 弱配置、抓包分析。

缓解:企业级加密与认证(802.1X/WPA3)、访客网络隔离。

5、物理入侵:通过物理接触获取设备或部署恶意硬件。

要点:未授权进入、外设插入、设备窃取。

缓解:门禁、CCTV、设备资产管理与外设策略。

7、中间人攻击(MitM):拦截或篡改通信以窃取会话或敏感数据。

要点:ARP 欺骗、DNS 劫持、恶意代理。

缓解:强制 TLS/证书校验、网络分段、ARP 防护。

8、恶意软件(Malware):感染系统以窃取、控制或破坏(如勒索)。

要点:诱导下载、漏洞部署、持久化、C2 通信。

缓解:EDR、行为检测、出站流量限制、定期备份。

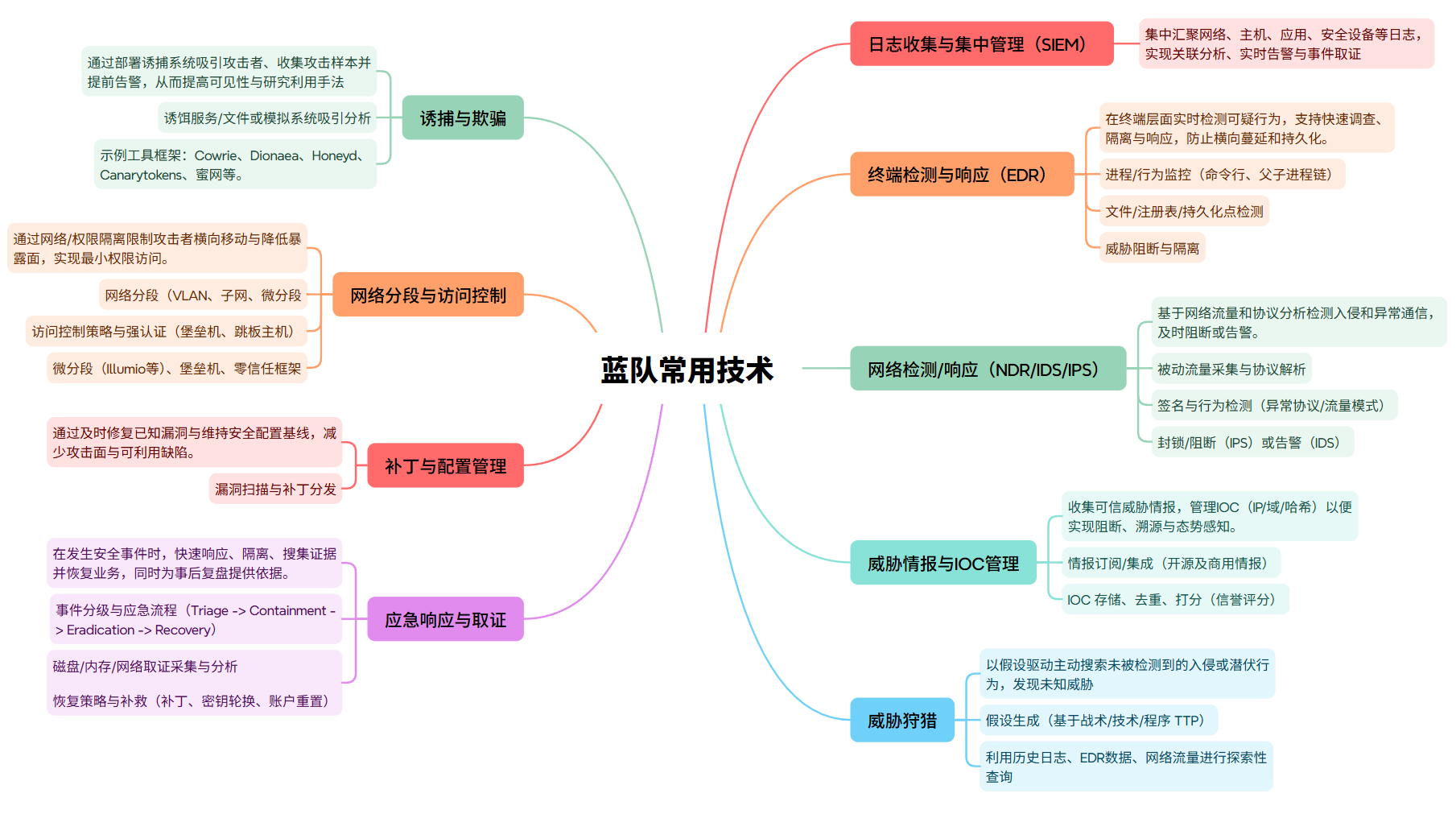

蓝队常用技术

1、日志收集与集中管理(SIEM):集中归档与关联分析(示例:Splunk、ELK、QRadar)。

2、终端检测与响应(EDR):端点行为监控与隔离(示例:CrowdStrike、SentinelOne)。

3、网络检测/响应(NDR/IDS/IPS):基于流量与协议的检测与阻断(示例:Zeek、Suricata、Snort)。

4、威胁情报与 IOC 管理:引入情报源并阻断已知恶意指标(示例:MISP)。

5、威胁狩猎(Hunting):假设驱动的主动搜寻(利用历史日志/EDR数据)。

6、应急响应与取证(IR/Forensics):事件处置流程与磁盘/内存取证(示例:Volatility、EnCase)。

7、补丁与配置管理:漏洞修复与基线合规(CIS 基线扫描等)。

8、网络分段与访问控制:减小横向移动面,实行最小权限与堡垒机访问。

9、诱捕与欺骗(Honeypot/Honeynet):构建陷阱以收集样本与早期告警(示例:Cowrie、Canarytokens)。

(微信公众号) (网慕安微博)

Copyright © WarmSec 2025 网慕安(成都)科技有限公司 蜀ICP备2024063154号-2

全国服务电话:400-630-5665 邮箱:public@warmsec.com

公司地址:成都高新区益州大道中段722号复城国际4栋13楼1309号 XML地图