恶意外联(Malicious Outbound Connection)指受感染主机主动发起的、与非授权外部服务器之间的通信,通常用于:恶意代码回连 C2(Command & Control)、数据被外传(Data Exfiltration)、下载载荷(Payload Delivery)、加密货币挖矿集群连接远控工具心跳包访问已知恶意IP/域名端口。

1、恶意外联行为分析

常见数据外传方式

1. DNS 隧道(DNS Tunneling)

将敏感信息编码后嵌入 DNS 查询中,通过大量异常的子域名查询向外传输数据。特征:长域名、频率高、模式固定、请求无业务关联。

2. HTTP/HTTPS 隧道

攻击者将数据伪装为正常 Web 流量,例如:将数据写入 POST 请求体、通过 Cookie 字段 夹带外传信息、使用加密 HTTPS 隧道规避检测。

3. ICMP 隧道(Ping Data Exfiltration)

将数据嵌入 ICMP Echo Request 的 payload,通过连续 ping 包向外传输。

4. 社交媒体 / 云存储外传

攻击者利用受信任的公共平台规避封锁,例如:上传到云盘(OneDrive、Google Drive)、利用社交媒体 API 传输小块数据、 由于目标非恶意 IP,这类外传方式更隐蔽。

2、命令与控制(C2 回连, Command & Control)

攻击者在主机中植入木马或后门程序,使其定期向外部控制服务器(C2)发起连接,以执行命令、下载载荷或维持连接。

常见 C2 连接方式

1、反向shell

内网主机主动向外部 C2 发起 TCP 连接,并提供命令执行通道。 特征:绕过入站防火墙、周期性连接、数据包长度固定.。

2、webshell回连

针对 Web 服务器,攻击者在目录中植入 PHP/ASP/JSP 恶意文件,通过 HTTP 请求下发命令。 特征:访问同一 URL、请求参数可疑、小流量高频通信。

常见C2端口

HTTP/HTTPS(最常见)

DNS 回连(隐藏性强)

邮件协议:SMTP / POP3 / IMAP

自定义高危端口(如 4444、8081、9001 等)

攻击者在受害机器上植入恶意软件(木马、后门),并让该软件定期连接外部服务器以获取指令。通信方式:反向shell:内网主机主动向外网C2服务器发起连接,并提供一个命令shell。绕过入站防火墙策略。webshell:针对web服务器,通过隐藏在web目录中的php/asp/jsp文件,接受来自外部的HTTP命令。常见协议:http/https、DNS、邮件协议(SMTP、POP3、IMAP)非标准端口等协议接收指令。

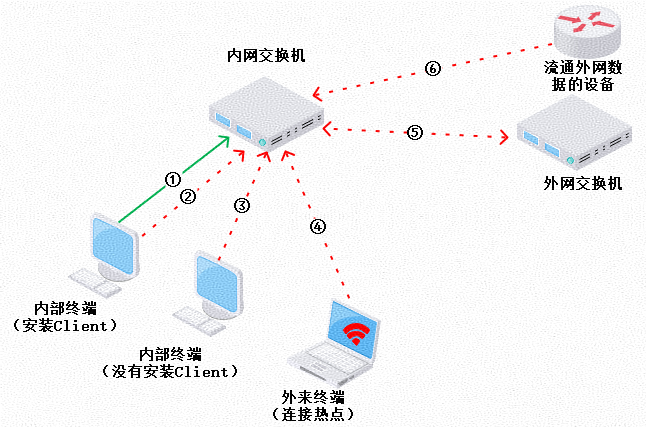

3、横向移动

SSH / RDP / Telnet 的口令尝试: 已控主机会主动去访问其他内网 IP 的 22、3389、23 等登录端口,尝试不同账号密码,企图拿下更多主机。

SMB 或 WMI 的远程调用: 利用 Windows 的共享与管理能力,例如 PsExec、WMIC 等工具,或者利用像永恒之蓝这类已知漏洞,对其它机器执行远程命令。

代理或流量转发行为: 攻击者会在受控主机上部署 SOCKS 等代理,把它变成一台“跳板机”,借此穿透原有的安全边界,进一步访问平时无法触达的内网区域。

4、如何判断是否为恶意外联行为

1、目标IP可信度:是否访问了恶意IP、异常云服务商、攻击者常用的VPS、临时注册的域名等。内网主机正常情况下不会与这些目标通信。

2、通信特征分析: 协议与端口是否匹配,例如表面是80端口,但数据内容不像正常HTTP。 通信模式是否异常,是否持续向单一外部IP发送大量数据,或出现周期性的小流量心跳。 是否在非业务时间段发起大量连接。

3、进程与网络关联: 发起外联的进程是否合理。正常业务一般是浏览器、系统进程等。如果是cmd.exe、powershell.exe、wscript.exe 或来源不明的可执行程序建立外联,需要重点排查。 查看父进程是否正常,有无可疑脚本或落地文件。

4、主机本身是否存在其他异常: 系统日志中是否出现异常登录记录、任务计划被创建、新用户被添加等。 是否与横向移动行为同时出现,如扫描内网段、访问其他主机的高危端口。 CPU偏高、异常启动项、未知服务等也可能和外联行为相关。

5、外联与该主机角色是否匹配: 主机的业务属性是否需要对外通信。如办公终端访问海外随机IP、财务电脑访问不常见端口、打印机产生HTTP外联等,均不属于正常场景。

5、内网主机外联,如何应急处理

1、断网隔离沦陷主机,优先阻断其对外访问,防止继续数据外传或被远程控制。

2、溯源分析: 查看外联目标、端口、协议类型,确认外联行为是否属于攻击链路的一部分。 结合主机日志、系统事件、浏览器记录、计划任务等,判断是被入侵还是业务误触发。

3、清除风险点: 针对恶意进程、落地文件、脚本、异常服务、注册表启动项等进行排查和清理。 检查是否存在漏洞被利用、弱口令、未授权访问等问题,必要时进行补丁更新。

4、排查横向扩散: 以该主机的外联IP、进程、可疑文件(含Hash)为线索,查询是否有其他主机出现类似行为。 检查是否已产生内网扫描、SMB连接、爆破等横向移动迹象。

5、恢复业务: 在清除威胁并确认无残留后,重新加入网络,观察是否再次出现外联行为。 对相关账号进行重置,对被影响的业务系统进行完整性检查。

总结

恶意外联通常说明主机已经被入侵或正被利用。外联的形式主要分为三类:数据外传、C2 回连和横向移动。数据外传多以 DNS/HTTP/ICMP 隧道或云盘上传的方式进行;C2 回连表现为周期性小流量、固定端口、由可疑进程发起;横向移动则表现为对内网其他设备的爆破、SMB/WMI 调用或代理转发。

判断外联是否恶意,可以从五个方向入手:外联目标是否可信、通信特征是否异常、进程来源是否正常、主机自身是否存在异常行为、以及外联是否符合主机的业务属性。只要命中其中两三项,就需要进一步排查。

一旦确认是恶意外联,处理顺序很明确:先隔离主机,再分析来源,查杀进程和恶意文件,排查横移情况,最后恢复业务并加固。整个过程的核心目标是阻断外联、防止扩散、找出根因,并确保后续不再复发。

(微信公众号) (网慕安微博)

Copyright © WarmSec 2025 网慕安(成都)科技有限公司 蜀ICP备2024063154号-2

全国服务电话:400-630-5665 邮箱:public@warmsec.com

公司地址:成都高新区益州大道中段722号复城国际4栋13楼1309号 XML地图