一、前言

在信息化与网络化高度融合的今天,操作系统安全已成为信息安全体系的核心环节之一。Windows 系统作为全球使用最广的操作平台,其通用性和复杂性同时意味着:一旦配置不当或漏洞未修复,就可能成为攻击者的突破口。 因此,对 Windows 系统进行安全加固,不仅是运维工作的基础步骤,更是保障数据安全、业务连续性和系统可靠性的关键环节。

二、为什么需要安全加固

1、加固核心目标

安全加固的实质,是通过优化配置、限制权限、修补漏洞、强化监控等手段,将系统的可攻击面降至最低。其核心目标包括:

提升系统的防御能力与自我恢复能力;

降低因配置疏忽或权限过高导致的潜在风险;

保证系统在遭受攻击或异常时仍具备基本可用性与可控性。

2、加固的原则

在实施安全加固时,应遵循以下三大原则:

安全与可用兼顾:确保加固措施不影响正常业务运行;

最小化原则:所有用户、进程、服务、端口均应在“最小必要”范围内配置;

持续改进:安全加固是动态过程,应结合漏洞通告与安全审计定期调整。

三、系统层面的加固

1. 系统安装与更新

使用可信介质和官方镜像进行安装,避免第三方修改版系统;

完成安装后立即更新系统补丁,启用自动更新或集中更新策略;

禁用或卸载系统中不必要的组件,如 SMBv1、Telnet、FTP 服务;

建立“基线快照”,以便在系统异常时快速回滚。

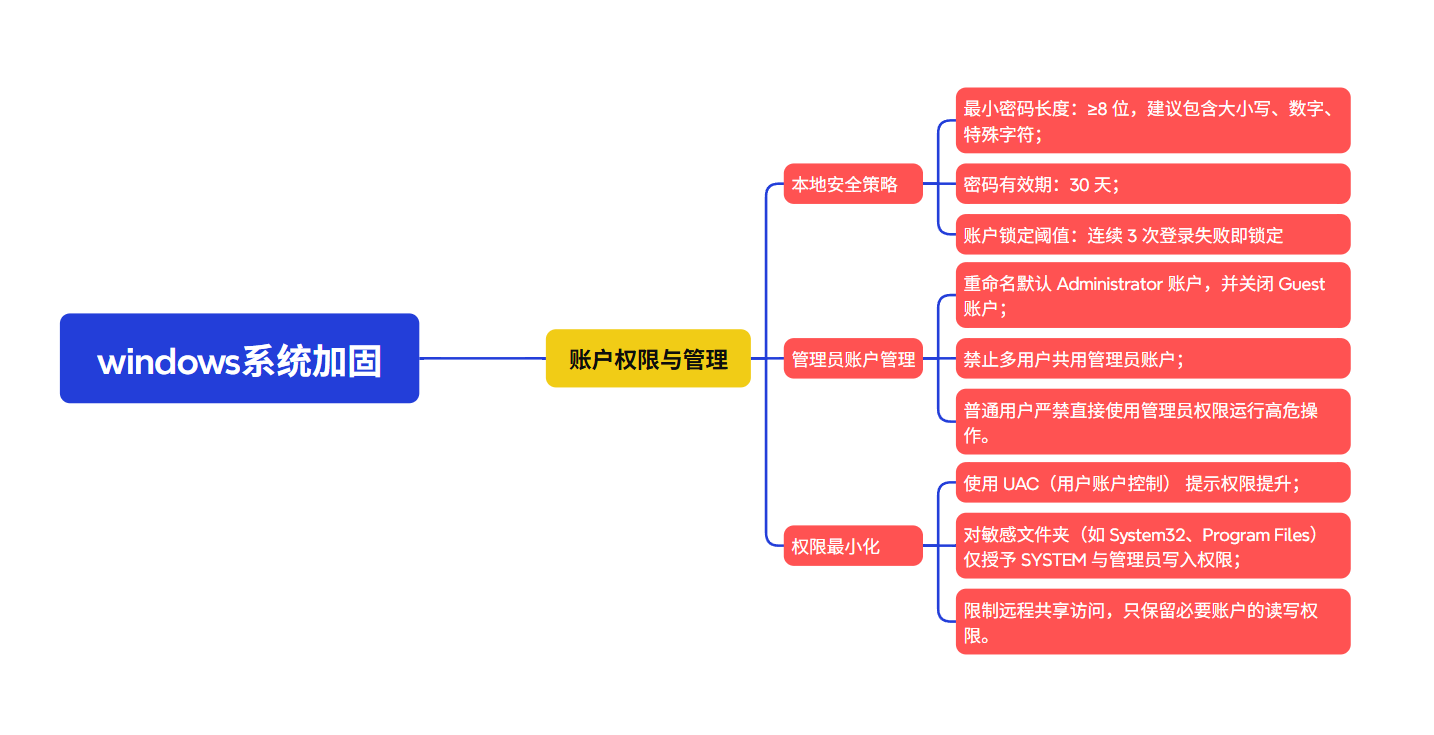

2. 账户与权限管理

(1)账户安全策略

通过 本地安全策略(secpol.msc) 设置:

最小密码长度:≥8 位,建议包含大小写、数字、特殊字符;

密码有效期:30 天;

账户锁定阈值:连续 3 次登录失败即锁定;

密码历史记录:保留最近 3~5 个,防止重复使用。

(2)管理员账户管理

重命名默认

Administrator账户,并关闭Guest账户;禁止多用户共用管理员账户;

普通用户严禁直接使用管理员权限运行高危操作。

(3)权限最小化

使用 UAC(用户账户控制) 提示权限提升;

对敏感文件夹(如

System32、Program Files)仅授予 SYSTEM 与管理员写入权限;限制远程共享访问,只保留必要账户的读写权限。

四、服务与网络层加固

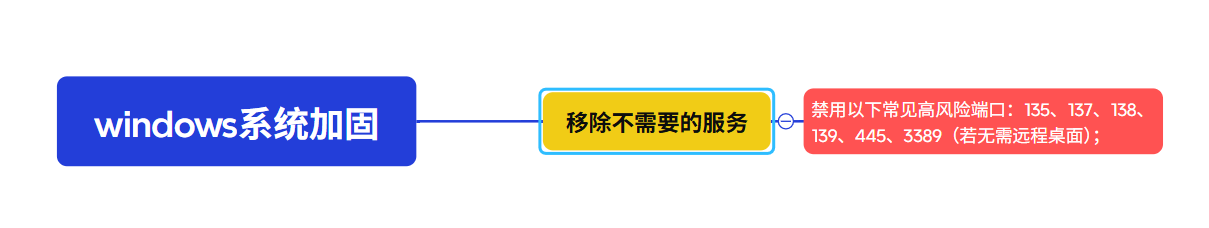

1. 关闭无关服务与端口

禁用以下常见高风险端口:135、137、138、139、445、3389(若无需远程桌面);

通过命令查看端口:

netstat -ano | findstr LISTENING

若使用 RDP,建议修改默认端口号:

reg add "HKLMSYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp" /v PortNumber /t REG_DWORD /d 4445 /f

禁止默认共享(

C$、ADMIN$等):net share C$ /delete

net share ADMIN$ /delete

2. 网络访问控制与防火墙

启用 Windows Defender 防火墙,并仅放行业务所需端口;

针对服务器环境,使用入站规则白名单机制;

若处于域环境,统一使用组策略(GPO)下发安全配置;

可结合 NIDS/NIPS、WAF 等安全设备形成多层防护。

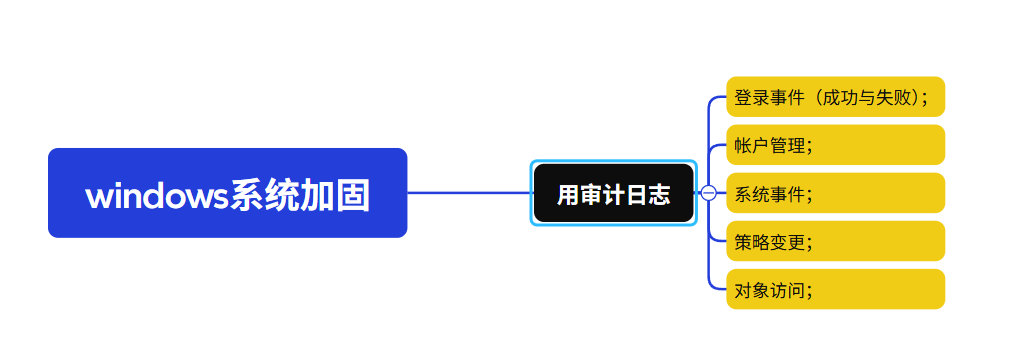

五、日志与审计

启用以下关键事件审计项:

登录事件(成功与失败);

帐户管理;

系统事件;

策略变更;

对象访问;

扩大事件日志容量(建议 ≥80MB),防止覆盖;

定期备份日志至集中日志服务器或 SIEM 平台;

结合 PowerShell 脚本定期检查异常登录或提权行为。

命令:

wevtutil qe Security /q:"*[System[(EventID=4625)]]" /f:text /c:5

用于快速查看最近的 5 条登录失败事件。

六、文件系统与注册表保护

1. NTFS 权限

对关键系统目录(Windows、System32)仅授予管理员和 SYSTEM 完全控制;

对临时目录、日志目录仅给予必要写入权限;

通过

icacls命令定期导出权限快照,便于审计。

2. 注册表安全

限制用户运行

regedit.exe;禁用自动登录:

HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

AutoAdminLogon = 0禁用匿名连接:

HKLMSYSTEMCurrentControlSetControlLsa

restrictanonymous = 1启用源路由保护:

HKLMSYSTEMCurrentControlSetServicesTcpipParameters

DisableIPSourceRouting = 2

七、防病毒与入侵防御

启用 Windows Defender Antivirus 或部署第三方安全软件;

开启实时保护与云端样本分析;

部署 HIDS(主机入侵检测系统)监控注册表、进程、文件异常变化;

禁止自动运行(Autorun.inf);

定期执行系统全盘扫描,结合任务计划自动化。

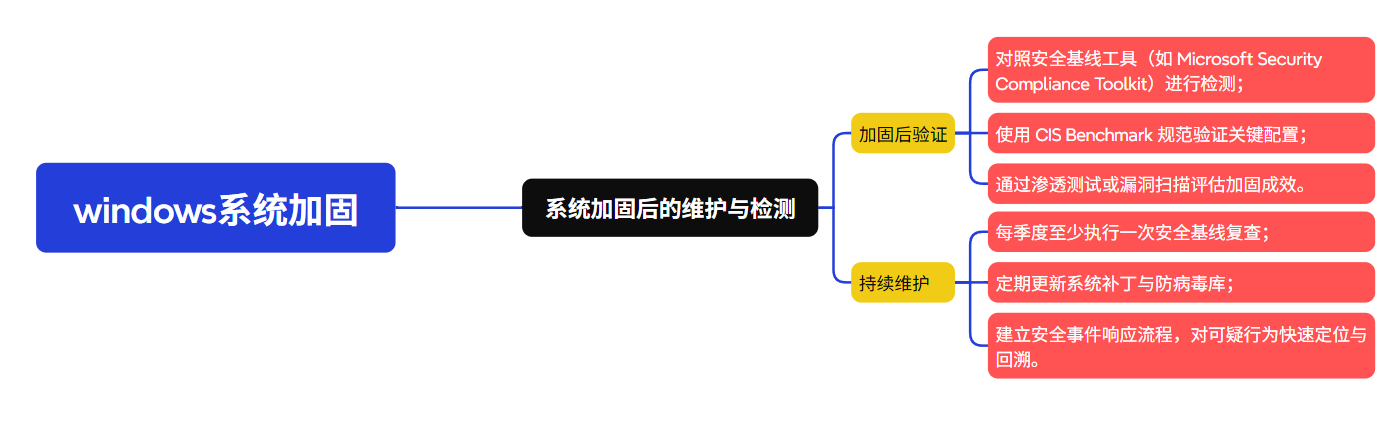

八、系统加固后的维护与检测

加固后验证

对照安全基线工具(如 Microsoft Security Compliance Toolkit)进行检测;

使用

CIS Benchmark规范验证关键配置;通过渗透测试或漏洞扫描评估加固成效。

持续维护

每季度至少执行一次安全基线复查;

定期更新系统补丁与防病毒库;

建立安全事件响应流程,对可疑行为快速定位与回溯。

九、总结

Windows 安全加固的关键在于“持续、系统、分层”。 从系统到账户、从服务到网络、从日志到注册表,每一处细节都可能成为潜在的安全突破口。只有建立起覆盖“预防—检测—响应—恢复”的全流程安全体系,才能真正保障系统的长期稳健运行。

在实际操作中,建议结合 企业安全策略(如ISO 27001、等级保护2.0) 与自身业务特点,制定一份可落地、可审计、可持续更新的安全加固方案。

(微信公众号) (网慕安微博)

Copyright © WarmSec 2025 网慕安(成都)科技有限公司 蜀ICP备2024063154号-2

全国服务电话:400-630-5665 邮箱:public@warmsec.com

公司地址:成都高新区益州大道中段722号复城国际4栋13楼1309号 XML地图