威胁情报的获取途径与实践方法

企业威胁情报的主要用途有以下几个方面:

安全检测与主动防御:基于威胁情报数据可以不断的创建针对恶意代码或行为特征的签名,或者生成NFT(网络取证工具)、SIEM/SOC(安全信息与事件管理/安全管理中心)、ETDR(终端威胁检测及响应)等产品的规则,实现对攻击的应急检测,如果威胁情报是IP、域名、URL等具体上网属性信息则可应用于各类在线安全设备对既有攻击进行实时的阻截与防御

安全分析与事件响应:基于威胁情报可以让安全分析和事件响应工作处理变得更简单、更高效,比如:可依赖威胁情报区分不同类型的攻击并识别出潜在的APT高危级别攻击,从而实现对攻击的及时响应,同时通过利用威胁情报可预测既有的攻击线索可能造成的恶意行为,从而实现对攻击范围的快速划定,通过建立威胁情报的检索实现对安全线索的精准挖掘

安全建设与风险感知:基于威胁情报企业可以对自身安全能力进行评估并对不足之处进行强化从而纵深提升企业安全能力,同时也为企业整体网络风险感知提供了指南

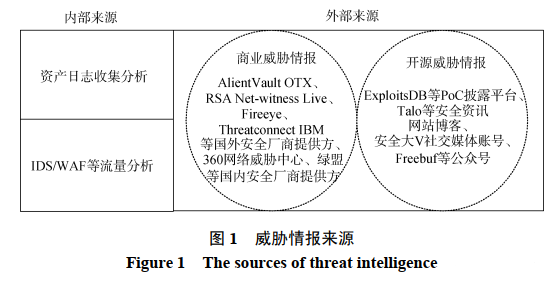

从公开渠道获取,是大多数团队的起点

不少团队最早接触威胁情报,都是从公开渠道开始的。这类信息获取门槛低,也不需要额外成本,适合作为基础参考。

常见的做法是持续关注漏洞披露、厂商安全公告以及技术社区中的分析文章。这些内容本身并不一定能直接指导防御动作,但可以帮助安全人员了解当前攻击面变化的方向,比如哪些组件更容易被盯上,哪些攻击手法正在被频繁使用。

需要注意的是,这类情报更多是“背景信息”,而不是“结论”。如果不加筛选地直接使用,往往会导致防御策略频繁调整,却很难看清实际收益。

内部数据的一类情报来源

相比外部渠道,很多真正有价值的威胁线索其实来自自身环境。

安全设备告警、异常行为记录、历史事件分析,这些数据单看时可能并不起眼,但长期积累后,往往能反映出攻击者的真实行为模式。通过对这些信息进行持续梳理,可以逐步形成贴合自身业务特点的威胁认知。

问题在于,这类情报的采集和维护成本并不低。规则需要调整,误报需要处理,业务变化也会不断干扰判断。如果缺乏持续投入,内部情报体系很容易流于形式。

情报共享,更多是“补充视角”

行业内的情报共享机制,通常被视为一种扩展视野的方式。通过与同行或合作方交换信息,可以更早地感知一些共性威胁。

但在实际使用中,这类情报很少被直接作为判断依据,更多是用于验证已有结论或提供额外参考。情报的可信度、适用范围以及更新及时性,往往需要结合自身情况再次评估。

采集之后,研判比获取更重要

从实践经验来看,威胁情报采集本身并不是最难的环节。真正困难的,是在信息不断涌入的情况下,判断哪些值得关注,哪些可以暂时忽略。

如果没有明确的使用目标,情报采集很容易演变成简单的“收集行为”,最终增加分析负担。因此,在实际工作中,情报采集通常是围绕具体问题展开的,而不是为了追求覆盖面或数量

(微信公众号) (网慕安微博)

Copyright © WarmSec 2025 网慕安(成都)科技有限公司 蜀ICP备2024063154号-2

全国服务电话:400-630-5665 邮箱:public@warmsec.com

公司地址:成都高新区益州大道中段722号复城国际4栋13楼1309号 XML地图