随着加密货币市场的波动,非法挖矿(尤其是 “偷电挖矿”“植入式挖矿”)已成为网络安全领域的高频威胁。这类行为不仅侵占终端设备算力、消耗电力资源,还可能导致系统卡顿、硬件过载,甚至成为黑客横向渗透的跳板。本文将系统梳理反挖矿核心技术原理、主流工具特性,并提供可落地的防护策略,帮助个人与企业建立有效的反挖矿防线。

一、反挖矿核心技术:从 “识别” 到 “阻断” 的三层逻辑

反挖矿技术的核心是通过检测异常行为、分析恶意代码、监控资源占用,实现对挖矿活动的精准识别与实时阻断,主要分为三大技术方向。

1. 行为特征检测技术

基于挖矿程序的典型行为模式建立识别规则,是目前应用最广泛的技术之一。

识别 “持续高负载” 行为:挖矿程序需长时间占用 CPU/GPU(通常负载≥80% 且持续数小时),通过监控算力资源的异常占用可初步定位嫌疑进程。

捕捉 “网络交互特征”:多数挖矿程序需与矿池通信,通过检测设备与已知矿池 IP、域名(如常见的 “stratum+tcp://” 协议地址)的连接,可直接锁定挖矿活动。

追踪 “文件操作痕迹”:挖矿程序常通过修改注册表、创建隐藏进程、添加开机自启项实现持久化,通过监控这类异常系统操作可发现潜伏的挖矿程序。

2. 代码静态分析技术

通过解析程序代码的结构与特征,提前识别潜在的挖矿恶意代码,多用于终端防护软件的病毒库更新。

特征码匹配:提取已知挖矿程序(如 XMRig、CGMiner)的独特代码片段(特征码),对终端文件进行扫描,一旦匹配即判定为恶意程序。

代码逆向分析:对未知可疑程序进行反编译,分析其是否包含挖矿算法(如 SHA-256、CryptoNight)的核心代码,避免 “零日挖矿威胁” 的绕过。

数字签名验证:挖矿程序多为无签名或伪造签名的恶意文件,通过验证程序数字签名的合法性,可快速排除或标记风险文件。

3. 资源占用监控技术

从硬件与系统资源消耗维度建立基线,通过 “异常偏离” 触发告警,适用于缺乏特征码的新型挖矿攻击。

算力资源监控:实时采集 CPU、GPU 的使用率、温度、功耗数据,当出现 “无用户操作却高负载”“负载波动异常平稳”(挖矿程序算力稳定)时触发告警。

网络流量监控:统计设备的上行 / 下行流量,若出现 “持续小流量、长连接”(与矿池的心跳通信),且目标 IP 不在正常业务范围内,可判定为可疑挖矿行为。

系统资源监控:监控内存占用、磁盘读写频率、进程创建数量,挖矿程序常伴随 “内存常驻”“频繁读写临时文件” 等特征,可作为辅助判断依据。

二、主流反挖矿工具对比:从个人终端到企业级防护

不同场景工具侧重不同,以下为常用工具的核心信息,帮你快速匹配需求。

ClamAV:开源免费,支持挖矿特征码更新和自定义扫描规则,适合个人终端或小型服务器。优点是轻量无广告,缺点是没有实时监控,需手动触发扫描。

MalCare:专注网站反挖矿,能检测并清理网页植入的挖矿脚本,适合个人博客或中小企业网站。优点是自动扫描、一键清理,缺点是付费功能多,免费版仅支持基础检测。

火绒终端安全:集成反挖矿模块,支持算力监控和矿池 IP 拦截,适配国内系统,适合个人终端和国内企业内网。优点是本土化好、误报率低,缺点是企业版需付费,高级功能要授权。

CrowdStrike Falcon:企业级 EDR 工具,能实时监控进程行为,结合威胁情报阻断矿池连接,适合大型企业或关键业务服务器。优点是 AI 分析精准、支持横向溯源,缺点是成本高,需专业人员部署。

XMRig Detector:专门检测门罗币挖矿程序,支持强制结束进程,适合个人 Windows 终端。优点是针对性强、准确率高,缺点是仅支持单一币种,功能较单一。

三、反挖矿防护实施策略:“预防 - 响应 - 溯源” 全流程落地

单一工具或技术无法完全抵御挖矿威胁,需结合 “事前预防、事中响应、事后溯源” 建立闭环防护体系。

1. 事前预防:降低挖矿攻击入口

终端层面:关闭不必要的端口(如 135、445 等易被爆破的端口);禁用浏览器 JavaScript 自动执行(网页挖矿多依赖 JS 脚本);定期更新操作系统与软件补丁,修复漏洞(如 Log4j、Exchange 漏洞常被用于植入挖矿程序)。

网络层面:在路由器或防火墙中配置 “矿池 IP 黑名单”,阻断终端与已知矿池的通信;开启网络访问控制(NAC),禁止未授权设备接入内网,避免横向扩散。

管理层面:对服务器与终端进行权限最小化配置,禁止普通用户安装未知软件;定期对员工进行安全培训,避免点击钓鱼链接、下载恶意附件。

2. 事中响应:快速阻断挖矿活动

进程处置:发现可疑挖矿进程后,优先使用工具(如任务管理器、火绒)强制结束进程,避免直接删除文件导致系统残留(部分挖矿程序会创建备份文件)。

网络隔离:若企业内网出现多台设备感染,立即断开感染设备的网络连接,防止挖矿程序通过内网共享目录、远程桌面等方式扩散。

文件清理:对确认的挖矿文件(如.exe 程序、.sh 脚本、网页 JS 代码)进行彻底删除,同时检查注册表、开机启动项,清除持久化配置(如删除 “HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run” 下的异常项)。

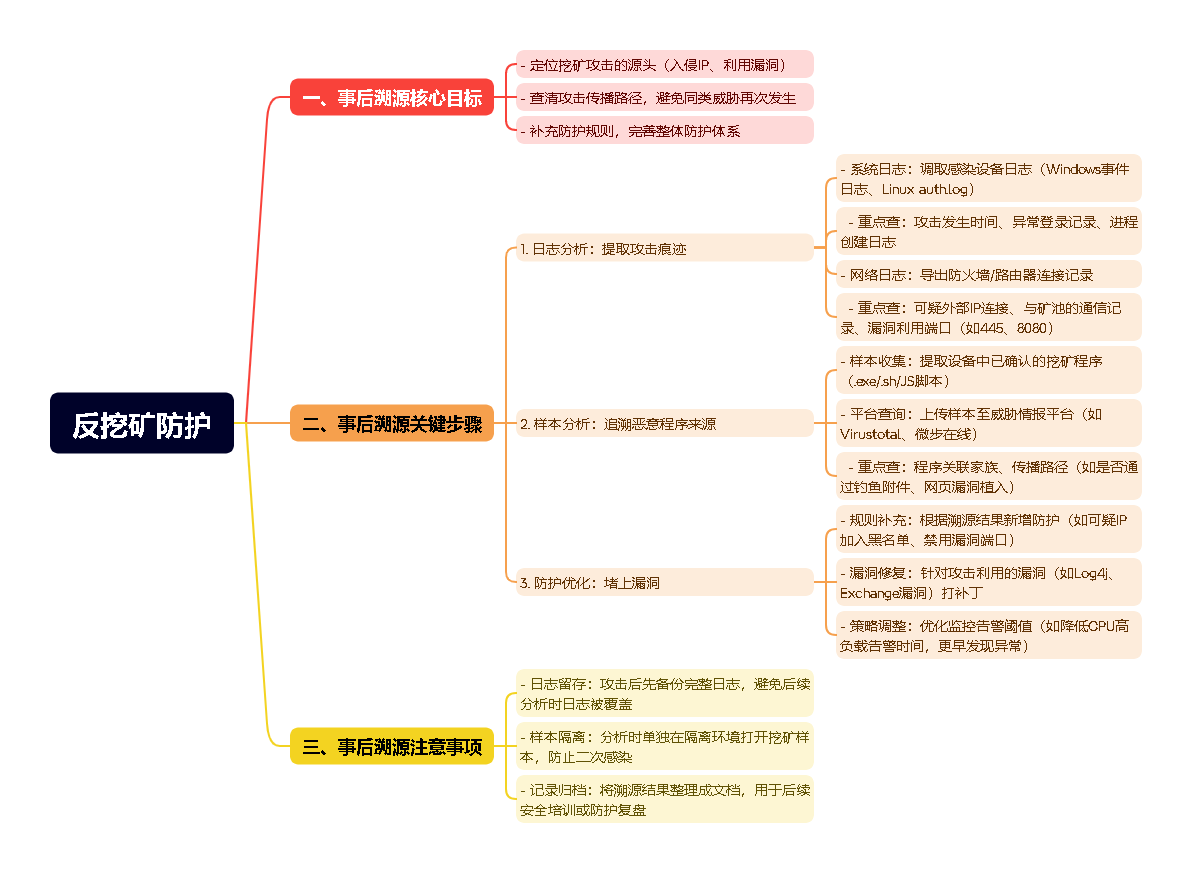

3. 事后溯源:定位攻击源头

日志分析:提取感染设备的系统日志(如 Windows 事件日志、Linux auth.log)、网络日志(防火墙连接记录),定位攻击时间、入侵 IP、漏洞利用方式(如是否通过远程命令执行植入挖矿程序)。

样本分析:将捕获的挖矿程序样本上传至威胁情报平台(如 Virustotal),查询其传播路径、关联家族,判断是否为针对性攻击。

防护优化:根据溯源结果补充防护规则,如新增可疑 IP 黑名单、修复未 patched 漏洞、调整监控告警阈值,避免同类攻击再次发生。

四、反挖矿技术的挑战与未来趋势

当前反挖矿技术仍面临 “攻防不对等” 的问题,挖矿攻击者不断采用更隐蔽的手段(如 “合法进程注入”“内存挖矿”“容器化挖矿”)绕过检测,而反挖矿技术需持续进化以应对新威胁。

未来,反挖矿技术将呈现三大趋势:一是AI 驱动的智能检测,通过机器学习训练挖矿行为模型,提升对未知挖矿威胁的识别率;二是威胁情报共享,企业与安全厂商联合构建实时更新的 “矿池 IP 库”“挖矿程序特征库”,实现跨行业防护;三是硬件级防护,芯片厂商在 CPU/GPU 中集成挖矿行为识别模块,从硬件层面限制非法算力占用,从源头降低挖矿可行性。

(微信公众号) (网慕安微博)

Copyright © WarmSec 2025 网慕安(成都)科技有限公司 蜀ICP备2024063154号-2

全国服务电话:400-630-5665 邮箱:public@warmsec.com

公司地址:成都高新区益州大道中段722号复城国际4栋13楼1309号 XML地图