暴露面脆弱性

实际做过几次攻防演练的人应该都有这样的感受——企业到底有多少对外资产,业务部门往往说不清,安全部门也不敢保证。表面上看,一家公司对外只有几个业务域名,但你真正去跑一遍资产扫描,会发现情况完全不是这么回事。

我印象特别深的是之前做一次巡检,一个金融行业公司的主站看起来保护得很严,WAF、验证码、登录风控都配置齐全。但往下一层去看他们的暴露面,那就是完全另一幅画面:十多个子域名长期无人维护,几个测试环境连 HTTPS 都没开,甚至还有一台暴露在公网。一条条捋下来,根本不用打复杂漏洞,只要挑其中一个薄弱点,就足以构成一条完整攻击链。

暴露面简单说就是:互联网上别人能扫到、能访问、能识别到的一切,都是你的暴露面。它不只是端口开放、网页服务这种显性的东西,还包括一堆容易被忽视的角落,比如老版本的测试接口、已经弃用的 API、公开可访问的存储桶、泄露在 Git 里的域名历史记录、内网跳板暴露的端口映射。攻击者不会关心这些东西是否“已经不用了”,他们只会关心能不能利用。

真正危险的地方往往是业务外的“杂项”服务。Redis、MongoDB、Elasticsearch 未授权访问是一类;Docker API、K8s API、Jenkins 这种管理端暴露又是一类。你去看互联网上的常见安全事件,大概有一半都是因为“配置疏忽”而不是“技术漏洞”。比如 Redis 未授权写 SSH 公钥、MongoDB 数据库被清库勒索、ES 直接泄露几百万条日志,这些都不需要太高深的技巧,只需要扫描器 + 公开知识就能做到。

攻击行为的逻辑往往也非常朴素:

能扫到 → 能访问 → 能识别版本 → 有攻击面 → 试一下弱口令 → 试一下公开漏洞 → 进一步横移。你以为只有主业务值得被攻击,实际上攻击者看重的往往是你自己都忘记的那些边角资产。对于他们来说,一个不设密码的 Jenkins,比打穿你主站困难度低太多了。

企业为什么总是被暴露面坑?一个比较现实的原因是:业务发展速度远远超过安全治理能力。一个系统上线、下线、做迁移的时候,有没有人记得更新资产清单?有多少公司能做到?测试环境上线后有没有自动回收?服务器挂了公网 IP 有没有审批?日志系统有没有禁止外网访问?这些东西平时不影响业务,只要没人踩雷,就会一直躺在那里。等攻击者发现的时候,安全团队往往是一脸懵:这是谁的机器?为什么在外网?

要真正把暴露面收紧,技术不是最难的部分,管理才是。

企业至少需要做到以下几件事:

把资产搞清楚。自动化扫描子域名、IP 段、云资产,定期比对变化,任何新增资产都应该能“被看到”。

最小暴露。凡是数据库、中间件、管控端这类不该暴露的东西,统一下掉公网访问,实在要开放就必须走白名单和强认证。

持续监测。暴露面会随着业务每天变化,不做持续监测,昨天是安全的,明天可能就不是了。

权限与凭证管理。测试环境用生产数据库密码,是企业最常见的“自杀行为”。

很多企业觉得自己“没有被攻击”,只是因为攻击者暂时还没注意到。暴露面就像是房子的门窗,漏洞是工具,而真正决定攻击者能不能进来的,是你究竟留了多少未上锁的缝。

暴露面管理不是一项技术活,它更像是一项“卫生管理”。你不每天打扫,它就会每天堆积。攻击者只需要一个洞。而你必须把所有洞都堵上。

暴露面(Attack Surface)不是漏洞本身,而是“可以被看见的所有可能入口”。 漏洞是窗户裂了,暴露面是你的房子有多少扇窗、是否开着、是否能轻易被撞开。企业想要降低攻击风险,必须先把这些被看见的“窗户”找出来、收缩、关紧。

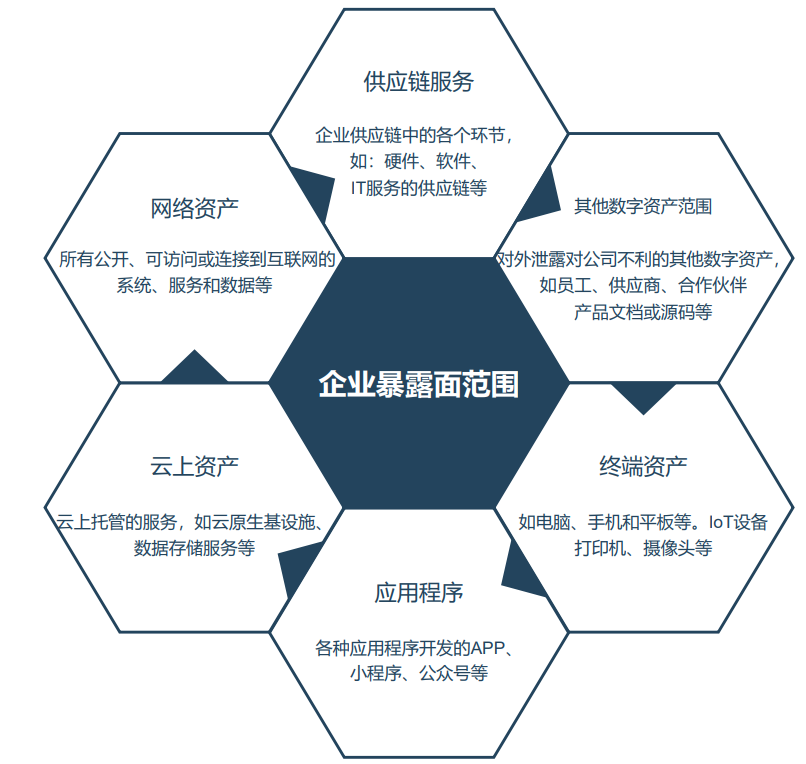

企业暴露面框架

在数字化体系不断扩张的背景下,企业暴露面的构成已经远不止“对外开放的端口”这么简单。暴露面可以被理解为——企业所有可被外部看到、访问、识别或间接推断出的数字资产集合。 下列六个部分构成了最核心的暴露面范畴,它们彼此独立,却又在实际运作中相互交织。

1. 网络资产(最直接、最传统的暴露面)

指所有能够被互联网访问或探测到的网络资源,包括:

公网 IP、域名、子域名

开放的端口、服务

可访问的主机和系统入口

网络资产是暴露面的基础层,也是攻击者最优先扫描的对象。

2. 云上资产(随着上云增加的外溢部分)

云服务器、云数据库

对象存储、镜像仓库

安全组、弹性 IP、临时资源

3. 应用程序(由开发体系带来的暴露面)

Web 系统、APP、小程序

API 接口、微服务

文档系统、管理后台

4. 终端资产(数字终端形成的边界)

电脑、手机、平板

打印机、摄像头、IoT 设备

办公网关、路由器等基础设备

5. 供应链服务(因协作产生的间接暴露面)

企业在供应链体系中依赖的各类外部服务,包括:

硬件、软件、外包团队

第三方运维服务

SaaS 供应商与合作伙伴系统

6. 其他数字资产(被忽略但客观存在的暴露面)

指无法直接归类,却可能泄露信息或增强攻击者能力的资产:

文档资料、技术博客、公开代码

对外暴露的账号体系

供应商或合作方发布的涉及本企业的信息

总结

从企业视角看,暴露面不是一个漏洞列表,也不是一组端口数据,而是一套不断变化、跨团队、跨系统、跨边界的数字资产曝光结构。 只有理解每一类资产为何会成为暴露面,企业才能建立更有效的识别、收敛和治理体系。

(微信公众号) (网慕安微博)

Copyright © WarmSec 2025 网慕安(成都)科技有限公司 蜀ICP备2024063154号-2

全国服务电话:400-630-5665 邮箱:public@warmsec.com

公司地址:成都高新区益州大道中段722号复城国际4栋13楼1309号 XML地图